1.1 金融终端"多样化"

目前,在金融网络中,用户的终端计算机不及时升级系统补丁和病毒库、私设代理服务器、私自访问外部网络、滥用企业禁用软件的行为比比皆是,脆弱的用户终端一旦接入网络,就等于给潜在的安全威胁敞开了大门,使安全威胁在更大范围内快速扩散,进而导致网络使用行为的"失控"。

保证用户终端的安全、阻止威胁入侵网络,对用户的网络访问行为进行有效的控制,是保证金融网络安全运行的前提,也是目前金融行业用户急需解决的问题。

另外金融用户目前使用的终端多种多样,如:PC、移动终端(pad、手机等)、网络打印机、网络验钞机、IP电话、ATM机等,网络的接入类型也多种多样,如:有线、WLAN、3G\4G等,如果在不同的网络接入环境下实现对不同类型终端的安全管理,是金融行业面临的安全需求。

1.2 传统PC类终端准入控制

传统PC类终端,是指采用常见操作系统(如:windows、linux等)的PC类终端(如:台式机、笔记本等),通过与不同网络接入,EAD解决方案可在多种应用场景中实现用户终端安全准入控制,满足不同网络环境下,终端安全准入控制的需要。

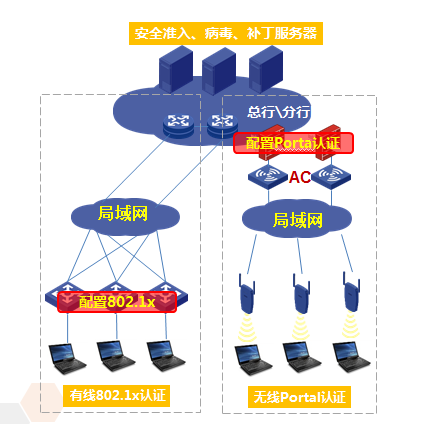

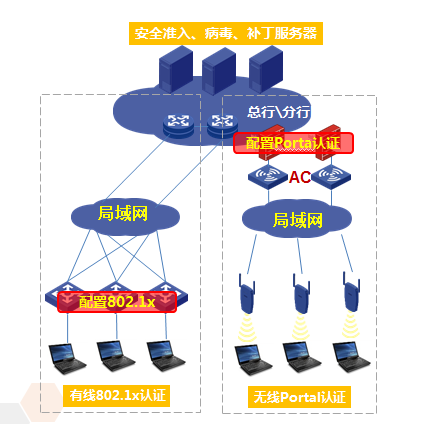

1.2.1 有线终端准入控制

有线终端准入以常见的802.1x认证为例(也可以采用Portal认证),将接入层设备(或汇聚层设备)作为安全准入控制点,对试图接入网络的用户终端进行安全检查,强制用户终端进行防病毒、操作系统补丁等企业定义的安全策略检查,防止非法用户和不符合企业安全策略的终端接入网络,降低病毒、蠕虫等安全威胁在企业扩散的风险。

EAD可以与支持802.1x的交换机(二层、三层均可)实现完美配合。用户的ACL可以在认证通过后由IMC EAD下发给接入设备,由设备动态控制用户的访问权限;也可以在用户认证通过后由IMC EAD将所属的VLAN可以在下发给接入设备,由接入设备动态设置用户所属的VLAN。通过与网络设备的配合可以实现基于用户的访问权限动态控制,限制用户对内部敏感服务器和外部非法网站的访问。

1.2.2 无线终端准入控制

无线终端准入控制以常见的portla认证为例(也可以采用802.1x认证),推荐使用一台或多台网关设备作为强制认证控制器,使用基于Portal的认证协议,与iNode客户端、安全策略服务器配合完成EAD终端准入控制。

Portal认证是一种Web方式的认证,Web认证同802.1x认证相比,具有应用简单的优势。但在EAD解决方案中,需要使用iNode客户端来进行终端的安全状态检测和控制,因此在Web认证的基础上,扩展了Portal协议,使之不仅能够处理HTTP协议,还可以控制其他协议的数据流,使EAD解决方案也支持Portal认证方式下的终端准入控制。

无线局域网的安全问题主要体现在访问控制和数据传输两个层面。在访问控制层面上,非授权或者非安全的客户一旦接入网络后,将会直接面对企业的核心服务器,威胁企业的核心业务,因此能对无线接入用户进行身份识别、安全检查和网络授权的访问控制系统必不可少。 在无线网络中,结合使用EAD解决方案,可以有效的满足园区网的无线安全准入的需求。

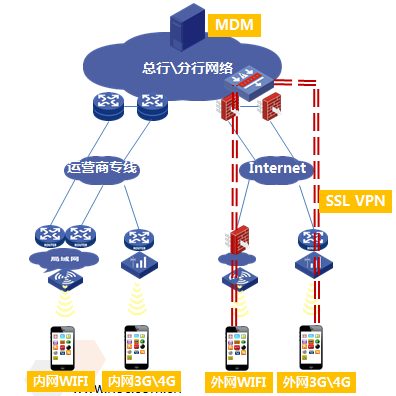

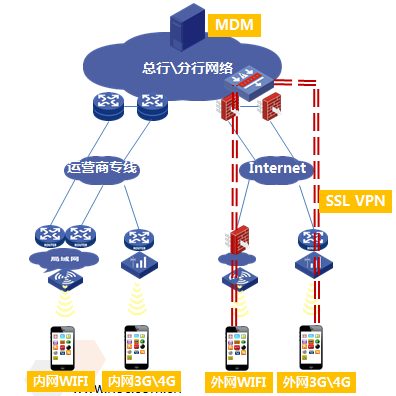

1.3 移动终端准入控制

移动终端是指采用苹果IOS、安卓等移动操作系统的平板电脑或手机,随着移动终端及无线WLAN、3G、\4G技术的不断发展,金融行业也开始使用移动终端进行业务办理,如:金融移动业务拓展、营业网点"厅堂"智能营销、员工移动办公应用等

移动终端如果采用内网WIFI接入方式,建议采用802.1x认证或Portal认证方式;如采用内网3G\4G (如:VPDN)接入方式,建议采用PPP CHAP认证;如外网WIFI、3G\4G方式接入,为保证数据及身份安全建议采用SSL VPN认证。

移动终端安装iNode客户端,通过不同的认证方式接入。