构建以数据和人为中心的内部威胁分析管控平台

内部威胁现状及方案选择

大量来自内部的安全事件

根据Ponemon Institute公布的《2018年全球组织内部威胁成本》显示,在3269起事件中,有2081起(64%)都是由员工或承包商的疏忽导致的;而犯罪分子和内鬼造成的泄漏事件则为748起(23%)。

今年6月,特拉斯指控了一名前员工Martin Tripp,称其编写了侵入特斯拉制造操作系统的软件,并将几个GB的特斯拉数据传输给外部实体。除此之外,特斯拉还声称Tripp编写了计算机代码,定期将特斯拉的数据输出给公司以外的人。

可口可乐公司在一名前员工的个人硬盘中,发现了大约8000名现有员工的个人数据,而这些数据,是当时他从可口可乐违规挪用的

在 Facebook 公司内部有个小组,有权限观看任何用户的个人资料;多Facebook员工同样因为滥用用户私人信息而遭到解雇

内网威胁面临的挑战

内网威胁的应对之道- 身份和终端安全

确保内部安全的第一步要确保接入内部的人员都是合法的,并且明确接入人员的身份,这是进行内部威胁治理的前提。同时要确保接入网络的终端设备都是安全的,避免不安全或非法的终端接入网络

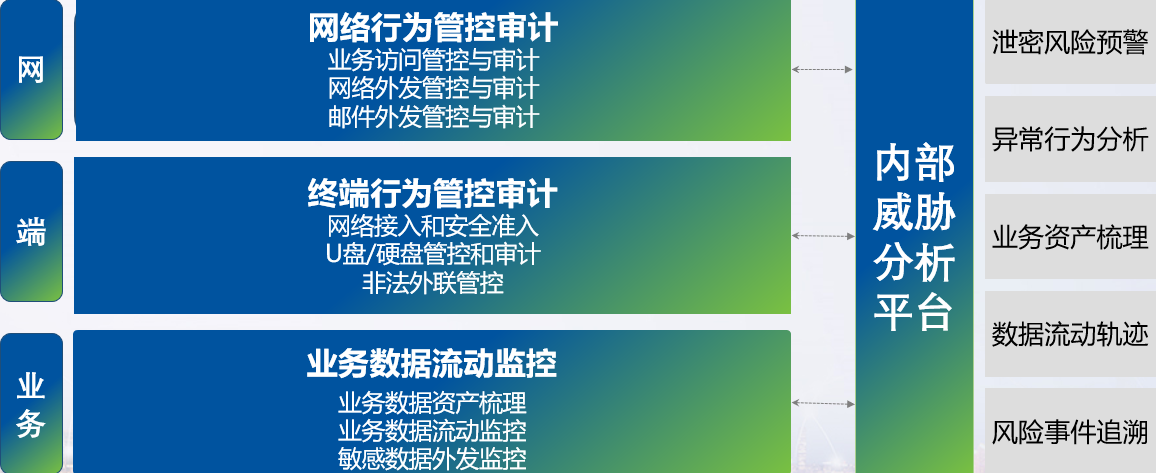

行为风险可视

可视是安全的第一步,要能看清楚网络的所有人员和设备都做了什么事情。不论是在终端上,在业务侧,在互联网上,都要清楚是谁做了什么,同时要能对行为进行管理,确保行为是安全可控的

数据流转可视

数据是企业最宝贵的资源,确保数据安全是信息安全的终极目的。数据的风险大部分来自数据流转过程中产生的风险,比如敏感数据的不适当扩散和数据外泄,要能有效监控数据的流转过程,才能及时发现风险

内部威胁风险发现

通过收集用户的终端、业务访问、上网的行为和使用的数据,形成用户完整画像和数据流动轨迹,从而发现内部异常行为和数据风险

铭冠网安深信服内部威胁行为分析整体思路- 构建“以人为本”的企业内部威胁行为分析体系

构建内部威胁行为分析体系

自然语言处理、机器学习、聚类分类等技术,彻底改变了传统关键字和正则表达式等识别技术的局限性

(机密文档智能识别引擎、文件类型识别引擎、文件内容提取引擎、泄密行为分析引擎)

铭冠网安深信服内部威胁行为分析平台能力与效果展示

内部威胁行为分析——全面的行为审计(互联网)

Web应用审计

网页访问审计

-用户、IP地址、链接、网站类别、时间、网页标题

-支持网页快照,保留关键截图证据;

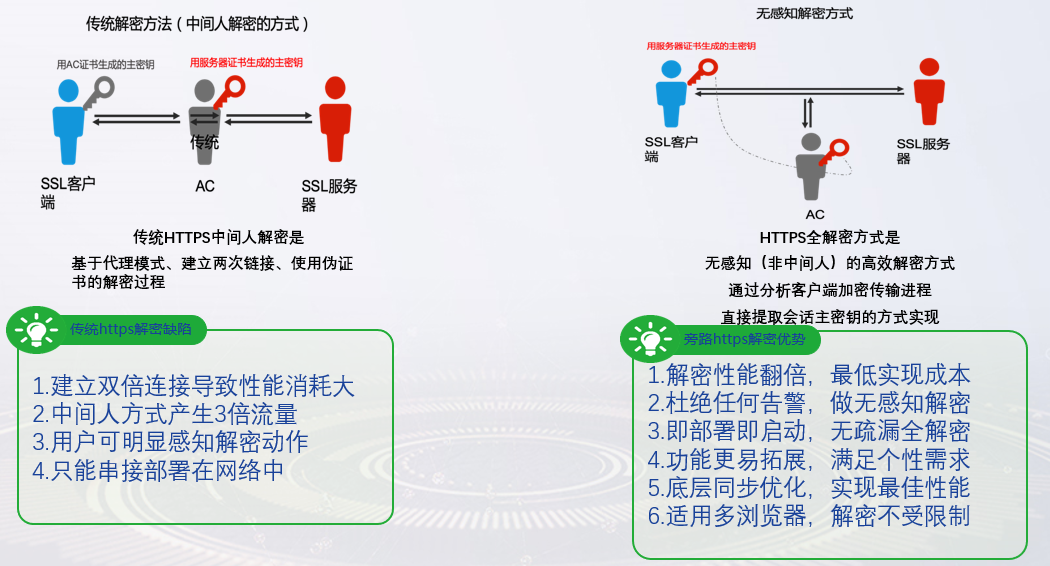

https网站全解密审计

-https加密网站全审计,外发内容与文件审计

-无需安装SSL证书,无证书告警

-性能提升近十倍

微博论坛审计

-标题,正文,附件等审计,内容直观显示

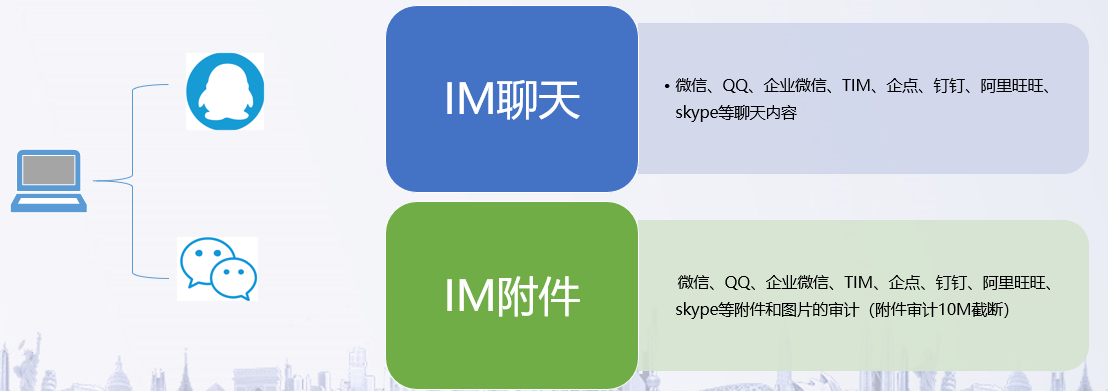

IM聊天内容审计

微信、QQ、企业微信、TIM、企点、钉钉、阿里旺旺、skype等

支持审计聊天内容、文件发送、图片发送等

邮件内容审计

邮件标题、正文内容、收/发件地址、账号、时间和附件下载审计

支持SMTP、POP3、IMAP等标准协议的SSL加密邮件审计

QQ邮箱、163邮箱、outlook、腾讯企业邮箱、163企业邮箱等

办公类应用内容审计

网盘类(百度网盘、google drive等)

云笔记(印象笔记、有道云笔记等)

文库类(百度文库、豆丁等)

其他:FTP服务器上传审计

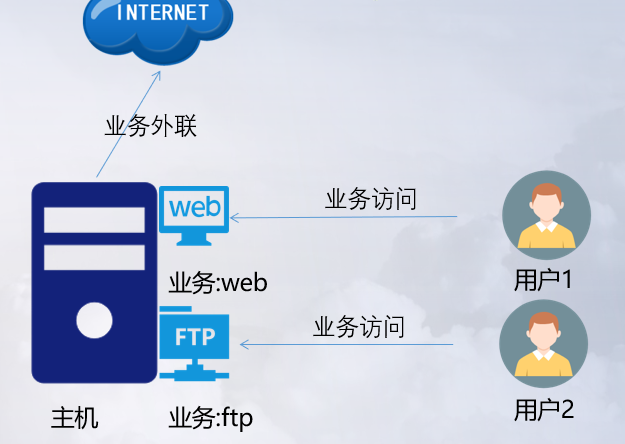

内部威胁行为分析——全面的行为审计(业务)

分两种日志类型

业务外联日志: 指业务主动连接外网产生的日志

业务访问日志:指用户主动访问业务产生的日志

审计对象

服务器:只物理服务器

业务:指服务器上对外开放的业务,一个服务器可能有多个业务

用户:访问业务的人

自动识别业务和协议

管理员需指定业务IP范围,系统即可自动识别开放的业务端口,里面的流量类型,并自动记录日志

内部威胁行为分析——全面的行为审计(业务)

无论何种协议,以下内容均会审计:

用户名,所属组,源IP,源端口,业务IP,业务端口,应用类型,具体应用,访问时间

以下协议会进行更详细审计:

内部威胁行为分析——全面的行为审计(https)

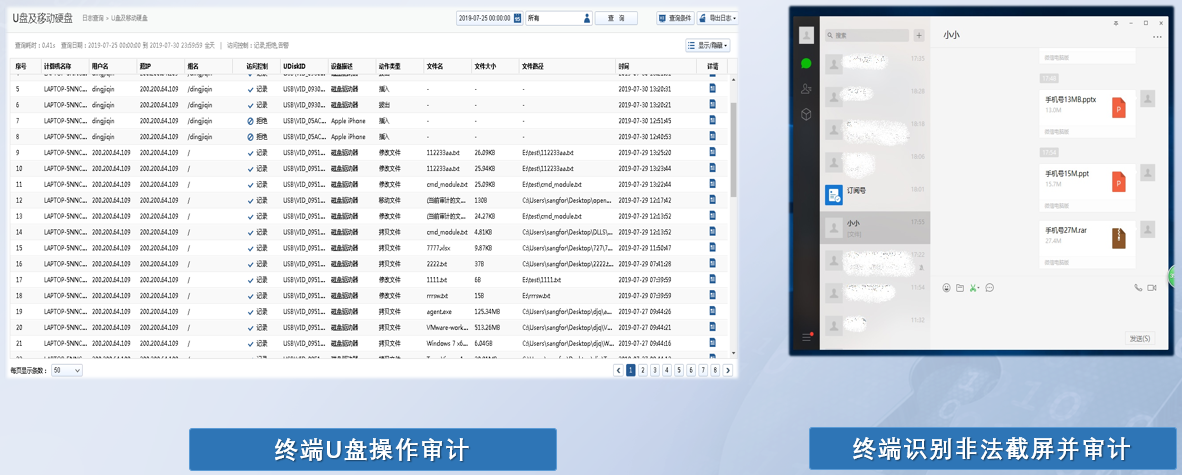

内部威胁行为分析——全面的行为审计(终端)

内部威胁行为分析——全面的行为审计(移动终端)

离线审计:公司统一派发的笔记本电脑,带出公司办公场景,我们会将所有IM外发的文件都审计到本地并对每天产生的文件和附件进行压缩保存,员工回到公司会统一上传到DLA平台进行分析,全面解决泄密问题。

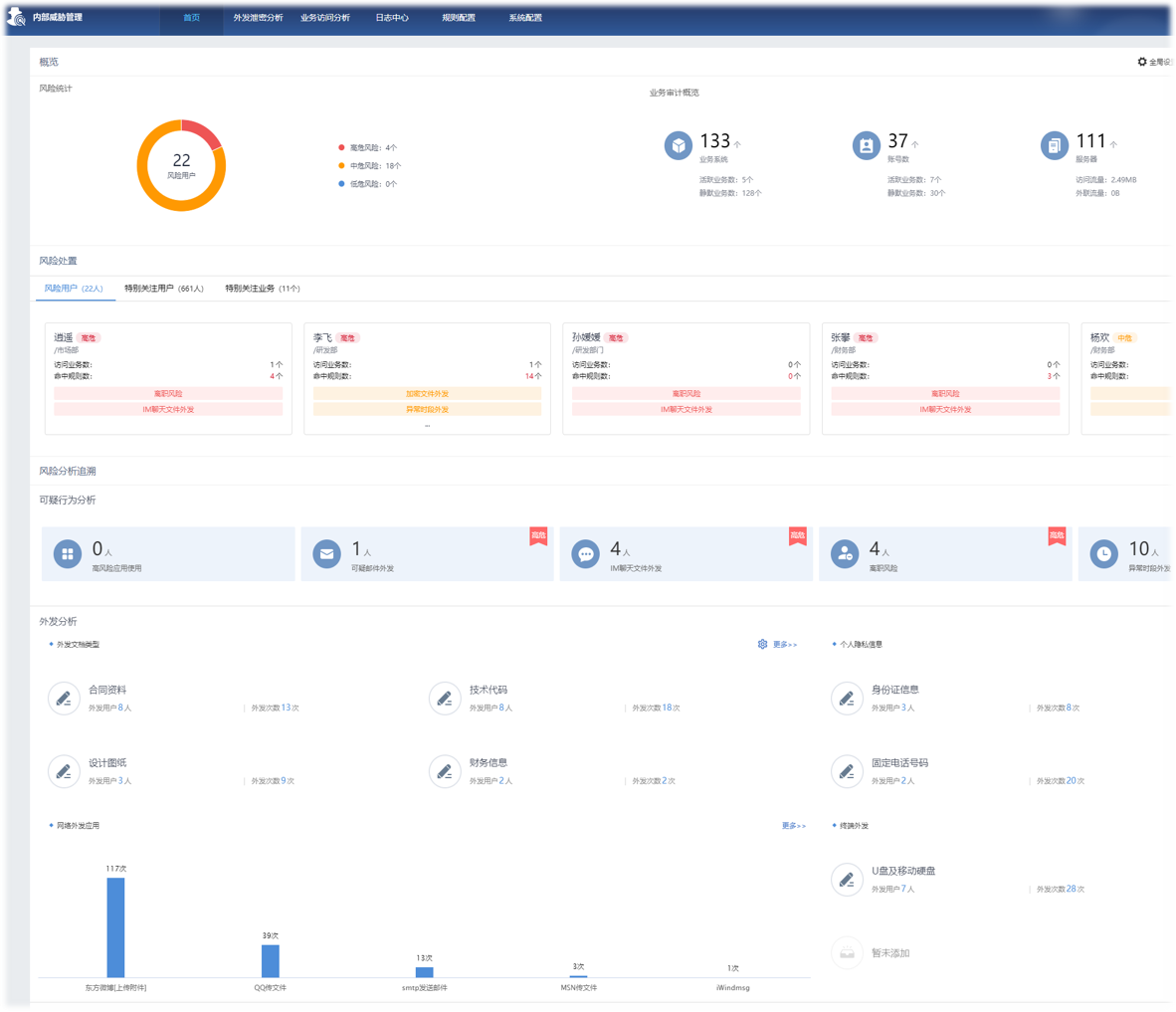

铭冠网安深信服内部威胁管理平台——内部威胁风险分析

泄密场景化建模分析

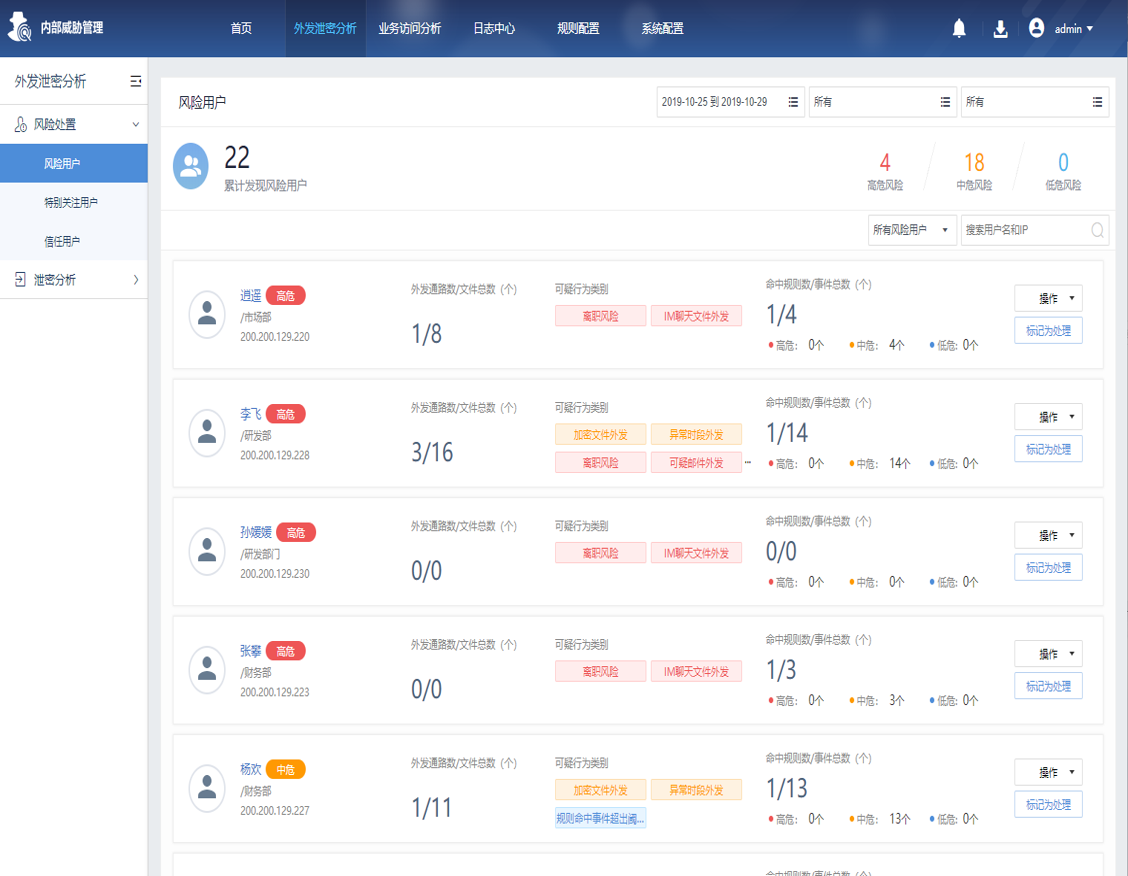

可针对离职风险、异常行为等场景建模分析;

可以审计外发加密文件、异常时段外发等异常行为

内置常见泄密规则

内置常见的泄密检测规则,并支持自定义规则,提高准确率

敏感文件流转分析及泄密监测

通过机器学习算法识别机密文件特征,分析文件流转过程,监测外发文件涉密程度及机密文件相似度;

用户综合风险评分

通过对多维的用户行为进行分析评估,给出综合的风险评分,并优先关注泄密风险高的用户,大大降低了安全管理员的工作量

内部威胁管理平台——ip-guard日志对接

若日志种类是AC和IPguard都有采集的,则优先使用AC审计日志数据,若日志种类是AC没有的,则使用IPguard日志做补充。

内部威胁管理平台——ip-guard终端外发分析

终端敏感文件分布分析

通过采集终端的文件,展示敏感文件在终端的分布。可以查看具体敏感文件分布终端信息。

核心数据流转和监控

监控数据流转过程,发现敏感文件分布异常、违规流转和异常外发

内部威胁管理平台——业务画像

对特定业务,可以提供更详细的画像

包括业务风险,数据资产,用户访问,账号使用,关键操作

内部威胁管理平台——业务接口梳理

内部威胁管理平台——泄密追溯

搜索引擎式泄密查询

可以通过关键字、文本、文件相似度等多种方式进行泄密追溯,并定位到人,同时,还可以在用户层面查看他的更多操作

本地文件检索

可针对特定的本地文件进行泄密外发检测

终端截屏抗抵赖

可以对用户操作行为进行连续截屏,留存证据

OCR图片识别

支持识别图片中的文字内容

内部威胁管理平台 - 日志中心

内部威胁行为分析——OCR图片识别

核心算法:SCTPN+DenseNet

为了适配更多办公场景图像特性,在以下方面做了重点优化

多尺度文本检测(扩展anchors尺寸)

倾斜文本检测(文本方向检测模块+旋转proposals)

优化文本边缘定位(融合Side-refinement损失)

精简算法结构,去除冗余依赖(提升检测速度)

构造大规模图片集训练,提升模糊文本多字体识别率

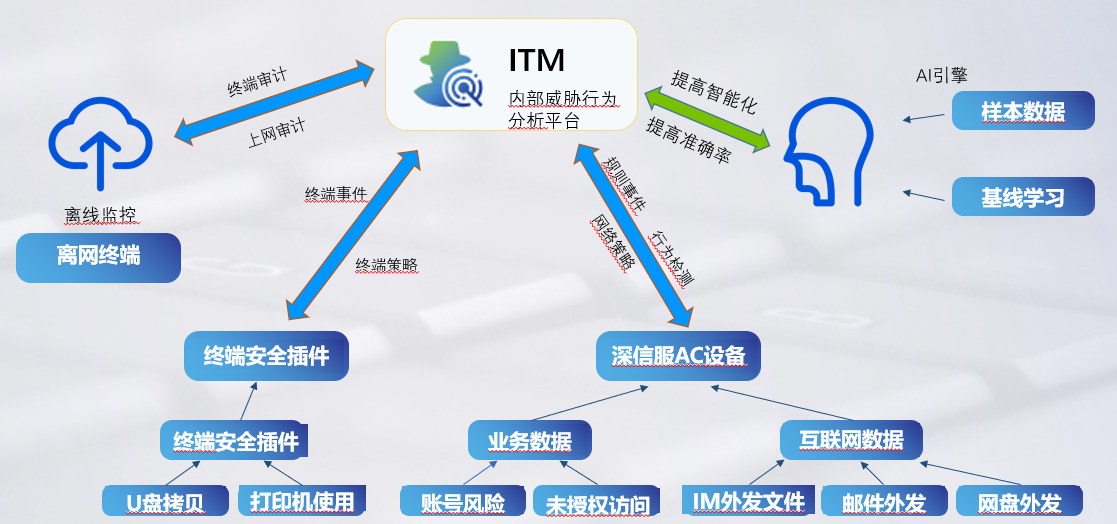

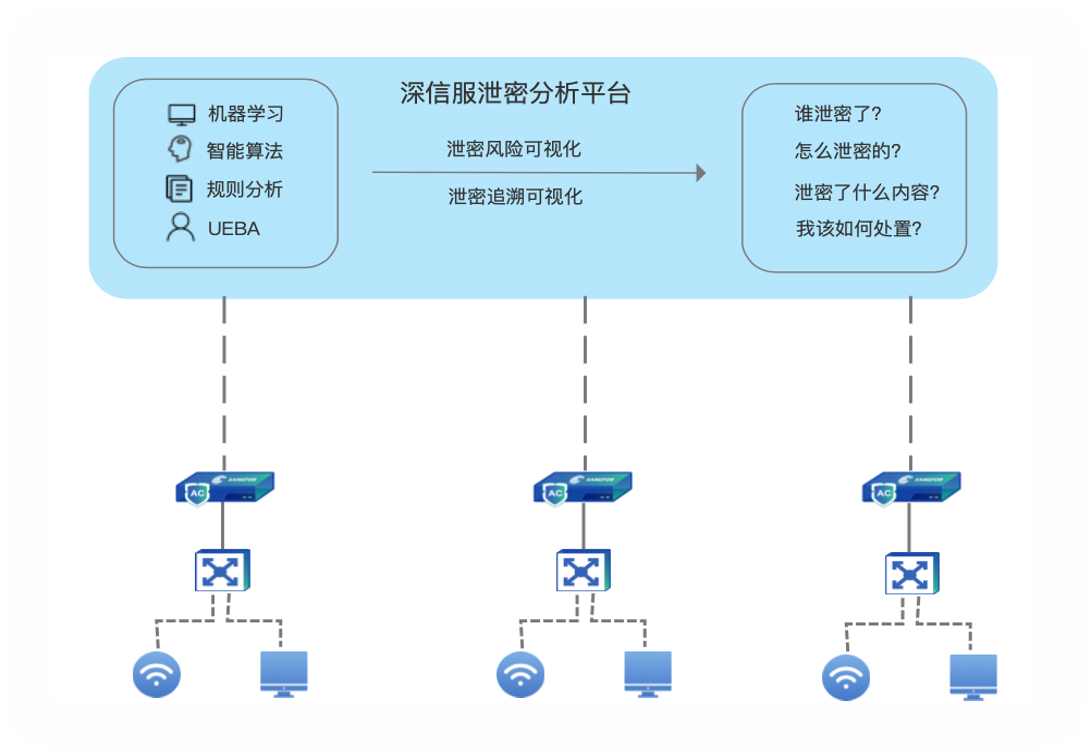

铭冠网安深信服内部威胁部署方式

部署简介

内部威胁行为分析平台部署是配合上网行为管理一起来分析和处理数据的

上网行为管理作为执行节点,将用户侧上网的数据采集上来,包括用户认证,内容审计,流量控制等功能

内部威胁行为分析平台作为分析节点,将上网数据收集到平台做分析和处理,把上网数据内容进行泄密分析,内置泄密规则,通过关键字、文件、图片检索等技术进行追溯

增值方案

业务审计产品:解决业务不可视,账号滥用以及账号异常行为的分析,整体可视从服务器、业务、用户三个维度分析整体使用情况

内网准入产品:解决无认证介入、不合规入网以及访问风险的问题,不仅是入网控制和终端安全检查,也包括业务访问的安全管控

离线审计:离网终端也可以审计到附件和聊天内容(出差场景)

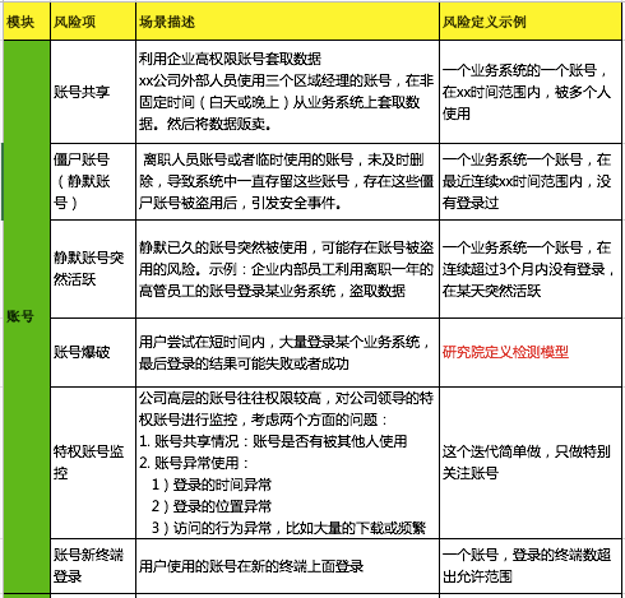

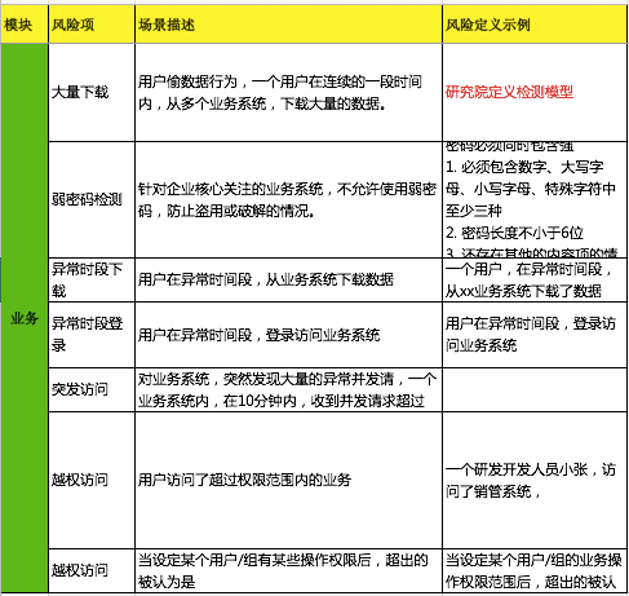

分析预警-风险举例

标杆案例-万科

万科集团,成立于1984年,经过三十余年的发展,已成为国内领先的城乡建设与生活服务商,公司业务聚焦全国经济最具活力的三大经济圈及中西部重点城市。

万科集团在全国总人数超过6万人,同时在全国各地拥有多家分支机构,人员众多导致对于各类机密资料的保护困难程度大幅上升,信息部门管理员难以发现泄密行为。

因此,万科集团部署了McAfee的终端防泄密,但由于终端误判太多,导致的误判阻断已影响了正常办公,所以,终端防泄密层面,已经退回至告警阶段,不做阻断。

2017年,第三方独立审计发现,万科集团存在因QQ/微信、用户上网出口的邮件外发、网盘上传等途径数据传输的追踪分析缺失,可能会增加数据泄密的风险。

2018年,发生了严重的泄密事件,但无法从终端层面追踪到泄密源。

方案价值

完善防御

全集团陆海空立体防御体系中,已部署终端防泄密,需要继续部署网络防泄密,实现网关通道数据泄密的追踪分析,尤其是QQ/微信、邮件、网盘、云笔记的外发数据追踪分析。

数据审计

强大的文件识别引擎,可帮助安全管理人员掌握所有外发数据的概况,包含文件或消息总数,数据类型(客户信息、财务数据、设计图纸等),外发通路等,并支持留存以满足网安法的要求。

泄密分析

系统内置多行业泄密规则,可自定义适合企业的泄密检测规则,可从行为及场景的分析角度提高泄密分析准确性,并支持AI泄密分析。最终将所有结果汇聚到人的维度,并支持分级管理,大大降低了安全管理员的工作量。

泄密追溯

支持多种追溯模式,可根据关键字、段落或文件追溯到泄密员工,支持doc、ppt、xlsx等文档内容泄密追溯,支持追溯压缩包内容追溯,支持截屏抗抵赖。同时,强大的追溯能力也能对泄密行为起到一定的震慑作用。