NTA能够帮助客户发现更多的失陷主机/风险行为,具体包括:

1、高级威胁(潜伏攻击):攻击者已经扎根在内部,可能进一步横向渗透服务器,通过隐秘僵尸网络C&C通信行为检测发现蛛丝马迹;

2、内部威胁(内鬼):某个内部服务器突然联网,将敏感数据外发出去,造成损失,通过学习服务器正常行为,发现高危的异常变化(端口开放、数据量突增);

3、风险行为(违规访问):市场部的主机突然访问研发的代码服务器,并下载了大量代码,通过学习主机的正常访问行为,发现高危/高权限的操作(值得关注是否真的恶意)。

高级威胁挑战与分析

万豪酒店: APT入侵拖库

2018年,万豪国际集团在官方微博账号上表示其公司旗下喜达屋酒店数据库被黑客入侵,多达5亿人次的详细信息泄露,万豪国际美股盘前跌逾5%。

自2014年起,即存在第三方对网络未经授权访问,黑客入侵后不破坏数据,只潜伏,在服务器里安置“后门”,到达源源不断获取数据的目的。

台积电: 移动外设攻入

2018年,台积电位于台湾新竹科学园区的12英寸晶圆厂和营运总部,突然传出电脑遭病毒入侵且生产线全数停摆的消息。台积电在台湾北、中、南三处重要生产基地,同步因为病毒入侵而导致生产线停摆三天,损失17.6亿。

由于内部人员的不规范操作,新设备调试引入WannaCry变种勒索病毒。

儿童医院: 有针对性的目标攻击

2018年,儿童医院核心业务系统无法正常使用,经查系服务器中了最新勒索病毒GlobeImposter,“业务系统设备处于关闭状态,业务服务器数据文件被加密”,事件影响恶劣 ,给医疗就诊的秩序、患者生命安全构成了极大威胁。 该病毒在国内医疗行业爆发较为集中。

我们可以总结这些事件:经济损失巨大、社会影响恶劣、事件频频发生、安全意识淡泊、目标定向攻击、潜伏周期巨长

高级威胁层出不穷,静态特征趋近失效

近年来,高级威胁呈现爆发增长,社会工程攻击增长率持续升高,恶意软件和社工在安全事件中的次数呈现指数级增长,当下,以静态特征的安全手段面对高级威胁时,难以有效保护网络安全。

检测响应机制显著不足

加大持续检测和快速响应的投入

基于空间时间维度,持续检测高级威胁

铭冠网安深信服NTA全流量威胁分析系统产品概述

深信服全流量威胁分析系统NTA是一款专门面向APT(Advanced Persistent Threat)高级持续性攻击行为,提供全方位检测、发现的产品。NTA针对APT攻击的特点,为用户提供多视角的检测发现 能力,及时发现针对客户的重要资产实施的多种形式的定向高级攻击,而这类攻击行为基于静态特征检测无法有效检测发现。通过对高级网络攻击行为的发现,帮助客户抵御网络攻击与渗透,保护客户的重要资产信息与基础设施免遭窃取与破坏。

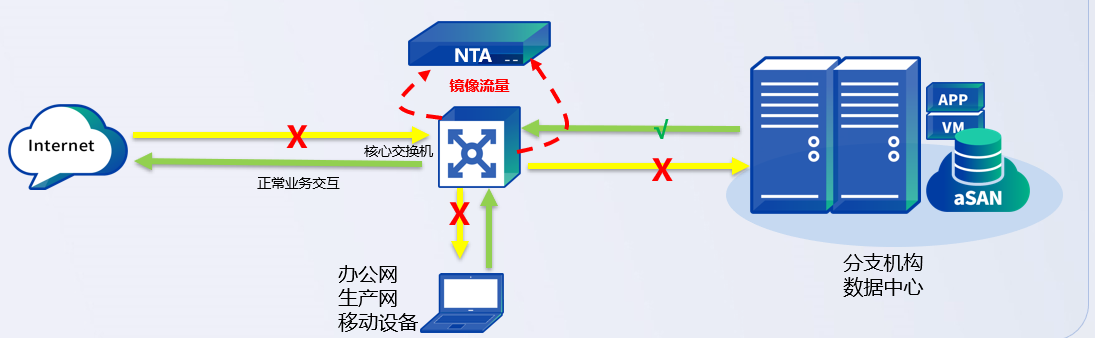

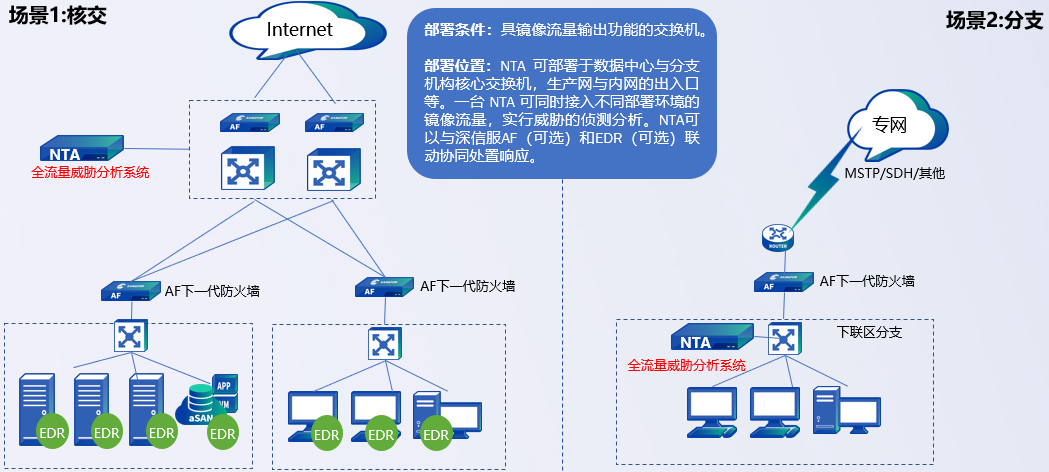

铭冠网安深信服NTA全流量威胁分析系统典型应用场景

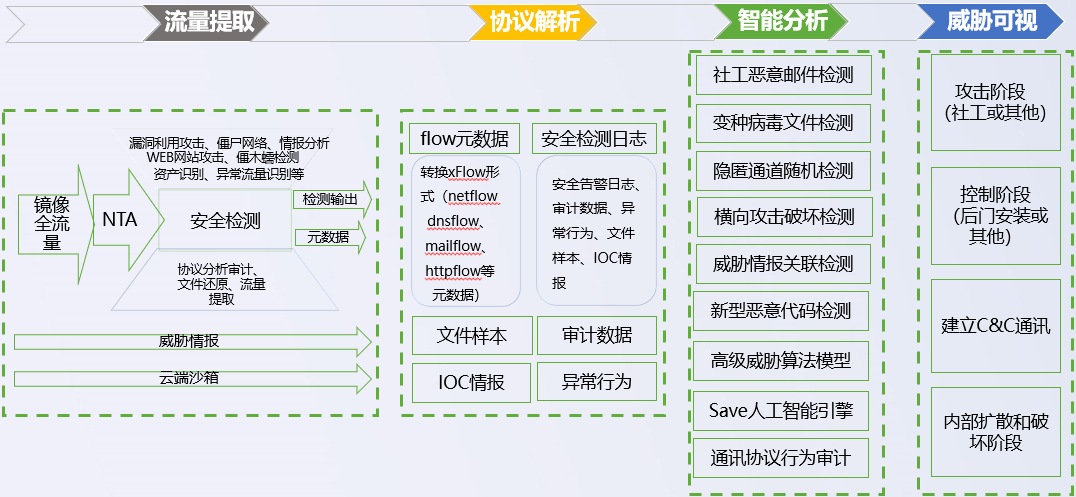

铭冠网安深信服NTA全流量威胁分析系统产品技术原理框架

核心技术——元数据提取

核心技术——智能检测分析

核心技术——轻量级人工智能检测引擎SAVE

高级威胁检测过程举证

NTA通过对高级威胁攻击过程进行举证,基于不同的阶段检测出不同的安全事件和攻击,并通过关联分析准确定位威胁源头,给出详细的安全威胁分析,风险危害,处置建议,结合知识库了解攻击原理。

覆盖全攻击链检测

NTA覆盖APT攻击链的检测,检测信息系统存在的弱点,遭受了哪些攻击,是否被远程恶意控制,是被利用进行黑产牟利,还是继续扫描内网,横向扩散,影响其他的系统,同时还检测重要敏感数据被窃取等。

遭受攻击举例——邮件高级威胁持续检测

针对邮件投递过程中的勒索病毒,特种木马等高级威胁进行持续检测。系统内置信誉检测、病毒检测、静态检测、算法模型、机器学习、泛化检测等技术,全面兼容主流邮件系统及传统邮件安全产品。

遭受攻击举例——邮件高级威胁检出机制

遭受攻击举例——Webshell检测

基于流量的Webshell智能检测引擎,利用模型、算法检测恶意后门代码

通过HTTP/DNS等请求/响应,基于Payload的行为分析不仅对已知Webshell进行检测,还能识别出未知的、伪装的Webshell

检测包含Webshell特征和行为,如函数、Cookie、Hash、运行时特征、IP等

结合威胁情报,增强Webshell检测能力

C&C通信举例——DNS隐匿通信检测

通过DNS flow元数据,利用随机森立算法检测到境外黑客通过DNS隐蔽通道传输C&C控制信息;

基于木马行为远控分析检测到服务器的80端口传输非HTTP协议数据窃取的通信行为。

C&C通信举例——DGA检测

C&C通信举例——僵尸网络检测

内置IP及WEB信誉库,支持对僵尸程序、病毒、蠕虫、木马的可靠、高效检测

内置僵尸网络控制服务器地址,检测回连以及对僵尸控制程序的下载

内置恶意Web地址,检测客户端感染情况

创新研究院+共享云端信誉情报,增强检测力

黑产牟利举例——外发DOS检测

内网扫描探测举例——新型勒索病毒检测

勒索软件会主动发起扫描攻击,寻找感染目标,扫描时在流量上会呈现出波动

内网横向扩散攻击举例——新型勒索病毒检测

勒索病毒利用Windows SMB远程提权漏洞,自动攻击开放了445端口服务的主机

NTA通过镜像全流量,对SMB等内网协议深度解析,基于SAVE人工智能安全检测引擎检测漏洞利用和横向扩散

基于业务维度可视,给出详细安全事件举证,快速定位失陷主机,联动闭环处置

高级威胁检测直观呈现

铭冠网安深信服NTA全流量威胁分析系统技术优势和客户价值

领先的流量分析技术

人工智能安全检测引擎SAVE

内置云脑100亿级分析能力

算法、流量、规则、情报、文件五大分析引擎

攻击过程全面可视

快速定位威胁点

实时处理安全事件

有效元数据提取,消除大量误报

检出率>99.7%,误报率<0.1

机器学习算法检测变种高级威胁

全面、丰富的高级威胁展示效果

事件分类分级、攻击场景展现

针对性安全处置建议,详细举证

价值与应用

快速发现高级定向攻击行为

带毒邮件附件

高级漏洞利用

定向攻击感染

准确获取APT攻击痕迹与证据

全方位的检测和分析手段

多视角获取可疑行为数据

覆盖和还原APT攻击全貌

有效阻止APT攻击渗透破坏

发现高级网络渗透行为

联动EDR和AF快速处置

直接有效的阻断与拦截

多维深度威胁检测成为核心“智能中枢”

弥补静态特征不足

精准定位已知威胁

深度检测未知威胁

辅助事件处置决策

提高事件响应效率

行业客户