产品介绍

360攻击欺骗防御系统是360攻防团队集多年安全经验、基于欺骗防御技术自主研发的新一代网络安全产品,使用一系列虚假、仿真的服务或系统来扰乱攻击者的自动化工具,延迟或阻断攻击者的行为。

核心功能

高交互高仿真蜜罐

• 支持系统服务、WEB服务、数据库服务,可自定义蜜罐仿真模板,让蜜罐更贴合企业的真实环境。

攻击溯源

• 蜜罐在感知威胁时,通过攻击行为分析与关联,并择时对攻击者进行社交账号等信息的抓取,对攻击者进行溯源。

• 深度仿真蜜网

• 基于高仿真高交互蜜罐组建的深度仿真蜜网,支持根据企业网络环境自定义配置

• 自定义仿真蜜罐模板

• 支持自定义蜜罐模板,添加仿真业务数据,提高蜜罐欺骗仿真能力;

攻击行为分析

• 根据攻击行为记录攻击过程、识别攻击工具、捕获上传文件,支持pcap攻击数据包下载、攻击行为复现

• 自适应部署方案推荐

• 通过扫描分析探针的部署环境,推荐高度匹配环境的仿真部署方案。

诱捕云蜜标

• 支持生成办公文档、URL、文件夹等类型的蜜标,可放置到服务器、办公PC中特定的位置,当攻击者打开后就会触发告警。

诱捕蜜饵

• 可在互联网平台以及办公终端上散布蜜饵文件、信息,将攻击者引向蜜罐中。

攻击者反制

• 通过常见应用的协议缺陷以及VPN等蜜罐的诱使攻击者下载反制exe,可深度溯源攻击者、反制攻击者,取证上报。

用户痛点

传统安全产品的弊端

• 企业大多以防御者角度做安全建设,铺设安全设备以防御入侵。尤其是市面上充斥着大量的以规则为主的安全设备,攻击者会不断的对原有攻击手法做调整更新去绕过规则,或利用未知漏洞、自定义工具等手段去突破安全设备防线。没有完美的安全系统,也没有绕不过攻不破的防线。

海量无效告警难以运营

• 传统安全产品产生海量安全日志,告警量大,且运营人员工作量繁重。找到精准的告警需要耗费安全专家的较多时间精力,并且也较难发现潜伏攻击者。

技术对抗产品更新速度慢

• 攻击技术和手段日益更新,而对抗的安全产品更新速度慢,企业更新产品的周期也相对漫长。难以应对多变攻击手段、新型威胁。亟需一种应对变化攻击手段和适应业务变更的新技术。

攻击无从溯源

• 传统安全产品缺乏溯源功能,难以关联、整合攻击数据,在攻击事件发生后通常很难追溯攻击者,让攻击者逍遥法外,陷入无法溯源的窘境。

应用场景

企业内网入侵感知场景

背景:

企业内网向来是传统安全体系下的弱点,攻击者一旦突破外部防御便如入无人之境,俗称“内网漫游”。

问题:

• 传统安全产品告警信息泛滥,几乎无法运营

• 无法有效感知内网安全态势

• 发生攻击事件后难以溯源

360攻击欺骗防御系统解决方案:

• 构建完整的欺骗防御体系;

• 实时检测内网网络流量威胁,精准告警,告警即事件。

• 应急响应人员基于精准告警与完整信息即可精准溯源。

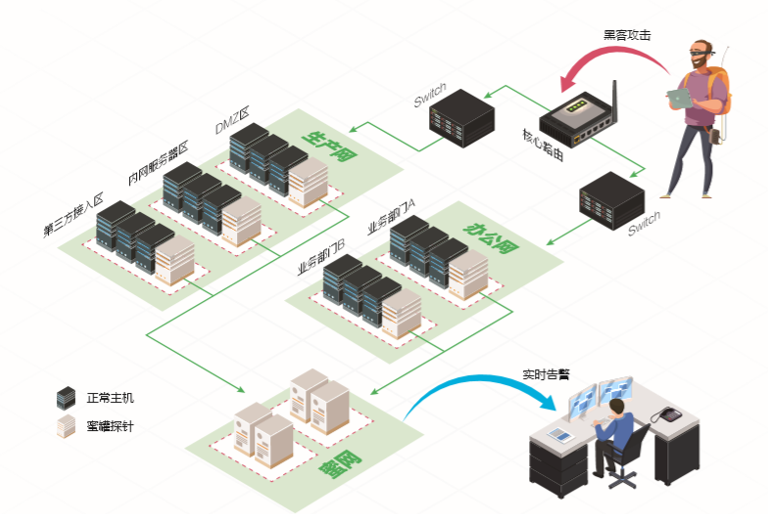

攻防演练场景

背景:

网络安全空间战大背景下,安全攻防模拟演习逐渐成为常态化需求,内网安全在护网演练中的重要性不言而喻。

问题:

• 传统安全产品无法应对护网期间频发的0day攻击

• 无法精准感知攻击队进程

• 分被扣完还不知道是哪里失守

360攻击欺骗防御系统解决方案:

• 基于欺骗防御技术,无惧0day漏洞

• 进入即发现,守住内网防止进一步扣分

• 防守人员结合告警可及时抓住攻击者的路径甚至直接反制攻击者,控制攻击者的个人PC,并上报,夺回外网失去的分数。

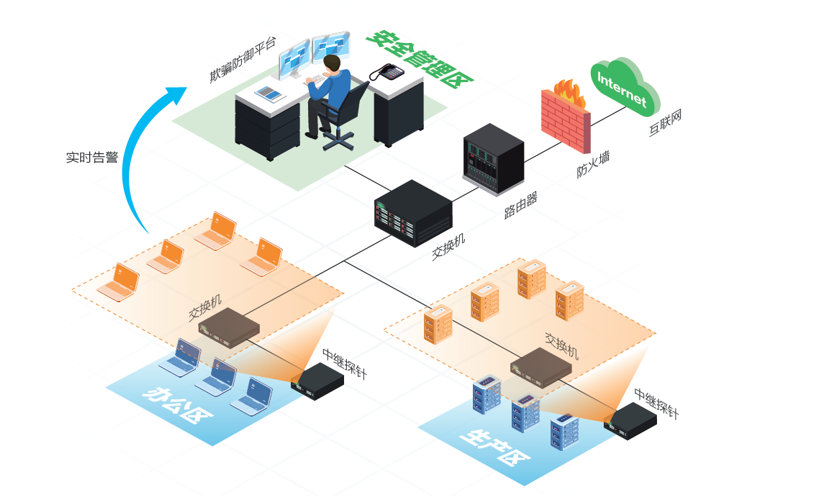

部署方案

普通探针(软件)部署

360攻击欺骗防御系统由Agent端+Server端构成,轻量级诱捕Agent覆盖攻击者必经之路,

并将实际攻击流量转发到Server端的蜜网中,蜜网中的蜜罐再对相应的请求进行响应和欺骗。

中继探针(硬件)部署

中继探针以硬件形式部署在核心交换机或汇聚交换机旁边,Trunk接入,从而实现多VLAN、

多IP的空闲IP的接管,效率高、节省资源。