近日,深信服安全团队全球独家追踪到GlobeImposter勒索病毒“十二主神”出现全新升级,出现了Hermes865、Hades865、Apollon865等加密后缀的变种,深信服将其命名为GlobeImposter勒索病毒“十二主神”2.0版本。

2.0版本针对中国大陆用户更新了具有中文说明的勒索信息界面,截止目前,国内已有多家企业遭到攻击,损失严重。深信服紧急提醒广大用户,防范此病毒攻击!

—>>向右滑动,查看不同加密后缀变种

病毒名称:GlobeImposter勒索病毒“十二主神”2.0版本

病毒性质:勒索病毒

影响范围:目前国内已有多行业用户受感染

危害等级:高危

传播方式:通过社会工程、RDP暴力破解入侵

病毒概述

今年7月深信服率先披露了GlobeImposter勒索病毒“十二主神”变种,其加密后修改文件后缀为“希腊十二主神 + 666”,其后在两个月的时间内,1.0版本的“十二主神”逐步释放完毕,给全国多个省份企业用户及政府医疗教育单位造成了不小的冲击,变种包括Zeus666、Poseidon666、Apollo666、Artemis666、Ares666、Aphrodite666、Dionysus666、Persephone666、Hephaestus666、Hades666、Demeter666、Hera666。

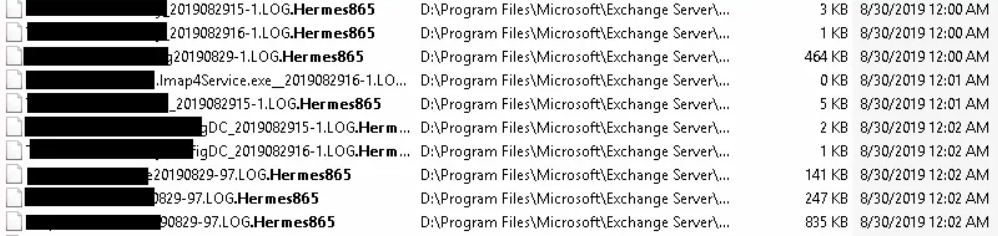

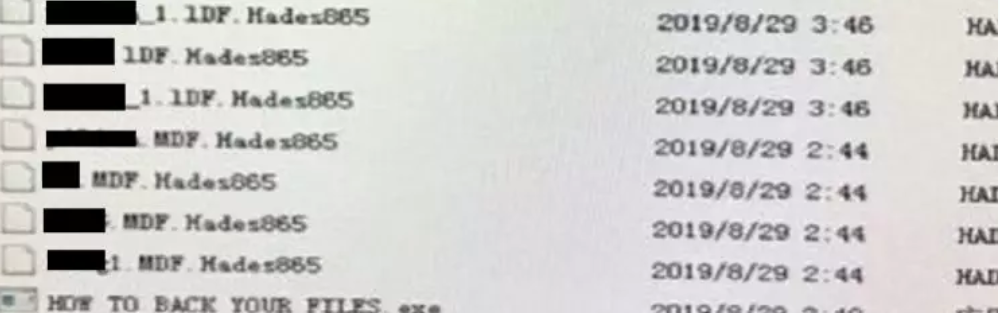

在1.0版本的“十二主神”仍然规模传播的情况下,GlobeImposter勒索病毒运营团伙研发出了“十二主神”2.0版本,不仅将加密后缀调整为“希腊十二主神 + 865”的形式(类似Hermes865、Hades865、Apollon865),更是针对中国大陆用户更新了具有中文说明的勒索信息界面,并且从原来的TXT文件升级成为EXE程序,添加到注册表自启动:

尽管做了一些改动,但2.0版本仍然沿用了与1.0版本相同的邮箱Sin_Eater.666@aol.com,再加上样本与1.0高度相似,由此判断2.0版本与1.0版本为同一个团伙所为:

1.0版本与2.0版本对比(左边1.0版本,右边2.0版本)

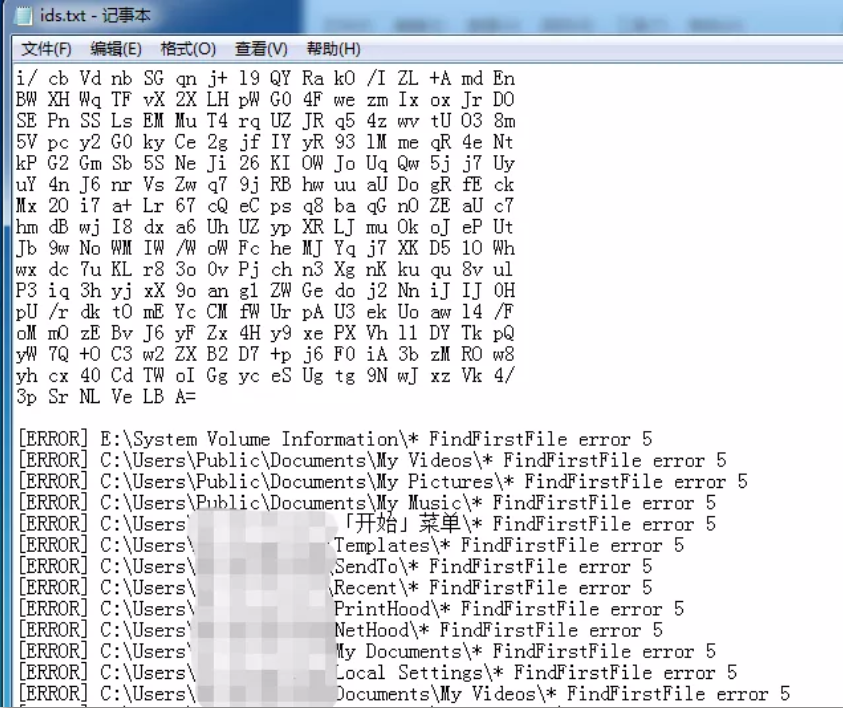

此外 ,该勒索目前似乎也处于调试阶段,病毒加密后会在同目录下释放一个ids.txt,用于存放ID和打印错误信息:

样本分析

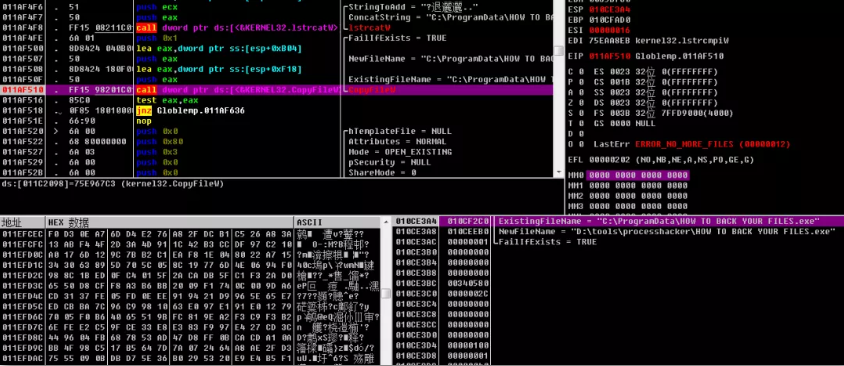

对捕获到的样本进行了详细技术分析,发现其与Globlemposter“十二主神”1.0版本在代码结构上高度相似。

该病毒运行后首先会创建勒索信息文件“HOW TO BACK YOUR FILES.exe”到各个目录。然后,关闭家庭组,关闭Windows defender。

接着病毒会创建自启动项,并且命名为“WindowsUpdateCheck”,通过执行cmd命令删除磁盘卷影、停止数据库服务,遍历卷并将其挂载,遍历磁盘文件:

在病毒加密文件后,复制勒索信息文件到被加密的目录:

最后,病毒执行cmd命令删除远程桌面连接信息、清除系统日志,进行自删除处理。

解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。深信服提醒广大用户尽快做好病毒检测与防御措施,防范该病毒家族的勒索攻击。

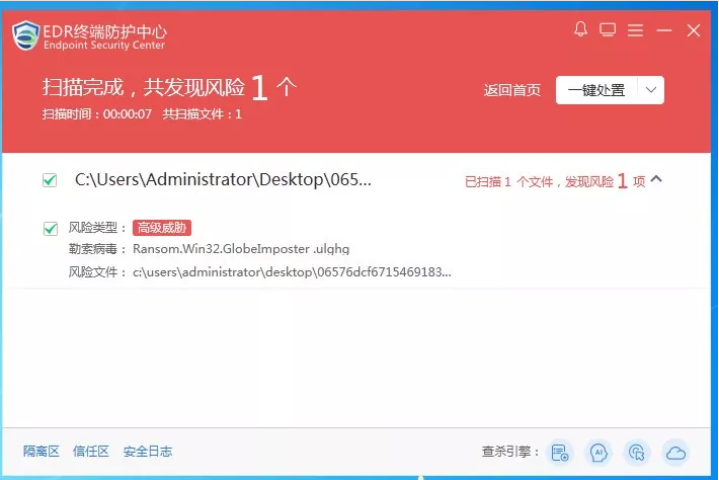

病毒检测查杀

1、深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

2、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀:

64位系统下载链接:

32位系统下载链接:

病毒防御

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、深信服下一代防火墙、终端检测响应平台(EDR)均有防爆破功能,下一代防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8、深信服下一代防火墙用户,建议升级到AF805版本,并开启SAVE安全智能检测引擎,以达到最好的防御效果。

9、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

10、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速扩展安全能力,针对此类威胁安全运营服务提供设备安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。