紧急公告

近日,深信服安全团队发现Globelmposter勒索病毒3.0变种再次席卷全国各地医院,受影响的系统,数据库文件被加密破坏,病毒将加密后的文件后缀改以*4444结尾,并要求用户通过邮件沟通赎金跟解密密钥等。目前GlobeImposter 3.0已在多个省份形成规模爆发趋势,深信服再次发布紧急预警,建议全国各医院做好安全防护,警惕Globelmposter 勒索,各医院可联系当地深信服技术人员或市场人员,快速获取病毒应急响应支撑。

病毒名称:Globelmposter3.0 变种

病毒性质:勒索病毒

影响范围:多省份出现医院大规模爆发,有全国爆发趋势

危害等级:高危

病毒说明

Globelmposter 3.0勒索变种的安全威胁热度一直居高不下。早在2018年8月份,深信服已经追踪到该变种并率先在国内发布预警。Globelmposter 3.0勒索病毒攻击,攻击手法极其丰富,可以通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,其加密的后缀名以*4444结尾,文件被加密后会被加上以下后缀:

Ox4444、

China4444、

Help4444、

Rat4444 、

Tiger4444 、

Rabbit4444 、

Dragon4444 、

Snake4444 、

Horse4444、

Goat4444 、

Monkey4444 、

Rooster4444、

Dog4444。

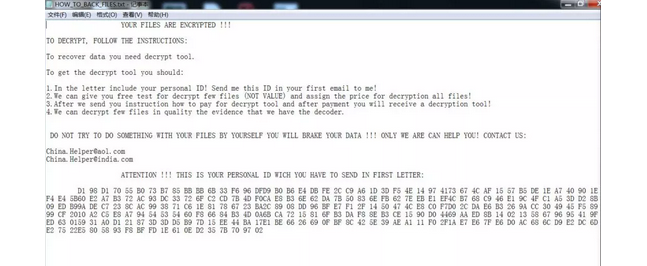

由于Globelmposter 3.0采用RSA2048算法加密,目前该勒索样本加密的文件暂无解密工具,文件被加密后会被加上*4444系列后缀。在被加密的目录下会生成一个名为”HOW_TO_BACK_FILES”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

样本分析

病毒样本具体分析详见:紧急预警:Globelmposter再爆3.0变种,大型医院已中招

解决方案

1、隔离感染主机

迅速隔离中毒主机,关闭所有网络连接,禁用网卡,可直接拔网线断网。

2、切断传播途径

a.Globelmposter勒索软件之前的变种会利用RDP(远程桌面协议),如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散。

b.在卫计委专网级联边界位置通过防火墙等设备建立访问控制策略,封堵入站的3389、445等端口,防止其他单位的横向、纵向攻击。

3、安全加固

a.如果要使用SMB服务器尽量设置较为复杂的密码,建议密码设置为字符串+特殊字符+数字,并且不要对公网开放,建议使用vpn。

b.及时给电脑打补丁,修复漏洞。

c.深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

4、病毒检测查杀

a.深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。对于中毒主机,建议重装系统,防止后门残留。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

b.深信服EDR产品及防火墙、安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

5、数据备份

对重要的数据文件定期进行非本地备份。